Los equipos de seguridad modernos a menudo sienten como si estuvieran conduciendo a través de la niebla y con los faros defectuosos. Las amenazas aumentan, las alertas se multiplican y los SOC luchan por comprender qué amenazas están afectando actualmente a su organización. Romper la defensa reactiva ya no es opcional. Es la diferencia entre prevenir incidentes y limpiar después de ellos.

Aquí está el viaje desde la extinción de incendios reactiva a un SOC proactivo y rico en contexto que realmente ve lo que viene.

Cuando el SOC sólo ve por el espejo retrovisor

Muchos SOC todavía dependen de un flujo de trabajo inverso. Los analistas esperan una alerta, la investigan, la escalan y, en última instancia, responden. Este patrón es comprensible: el trabajo es ruidoso, las herramientas son complejas y el estado de alerta obliga incluso a los equipos más duros a entrar en modo de respuesta.

Pero detrás de una actitud reactiva se esconden varios problemas estructurales:

- No hay visibilidad de los preparativos de los actores de amenazas.

- Capacidad limitada para anticipar campañas dirigidas al sector de la organización.

- Incapacidad para ajustar la defensa antes de que ocurra el ataque.

- Dependencia excesiva de firmas que reflejan las actividades de ayer.

El resultado es un SOC que constantemente intenta ponerse al día pero rara vez avanza.

El coste de esperar a que suene la alarma

Los SOC reactivos dan sus frutos en tiempo, dinero y riesgo.

- Investigaciones más largas. Los analistas deben examinar cada objeto sospechoso desde cero porque carecen de un contexto más amplio.

- Recursos desperdiciados. Sin conocer las amenazas relevantes para su industria y región, los equipos persiguen falsas alarmas en lugar de centrarse en amenazas reales.

- Mayor probabilidad de incumplimiento. Los actores de amenazas a menudo reutilizan la infraestructura y apuntan a industrias específicas. Detectar estos patrones tarde les da a los atacantes una ventaja.

Un SOC proactivo cambia este guión al reducir la incertidumbre. Sabe qué amenazas circulan en su entorno, qué campañas están activas y qué alertas requieren una escalada inmediata.

Inteligencia sobre amenazas: el motor de la seguridad proactiva

La inteligencia contra amenazas llena los vacíos creados por las operaciones reactivas. Proporciona una serie de pruebas sobre lo que los atacantes están haciendo actualmente y cómo están evolucionando sus herramientas.

La búsqueda de inteligencia de amenazas de ANY.RUN sirve como una lupa táctica para los SOC. Transforma la inteligencia sobre amenazas en bruto en un activo operativo.

|

| TI Search: Investiga amenazas e indicadores. Haga clic en la barra de búsqueda para seleccionar parámetros |

Los analistas pueden rápidamente:

- Enriquecer alertas con datos de comportamiento y de infraestructura;

- Identificar Familias de malware y campañas con precisión;

- Entender cómo se comporta una muestra cuando se detona en un arenero;

- Investigar Artefactos, DNS, IP, hashes y relaciones en segundos.

Para las organizaciones que buscan desarrollar una postura más proactiva, TI Lookup sirve como punto de partida para una clasificación más rápida, decisiones más seguras y una comprensión más clara de la relevancia de las amenazas.

Convierta la información en acción y reduzca el tiempo de investigación con un contexto de amenaza inmediato.

Los feeds de TI de ANY.RUN complementan los flujos de trabajo de SOC al proporcionar indicadores continuamente actualizados derivados de ejecuciones de malware reales. Esto garantiza que las defensas se adapten a la velocidad de evolución de las amenazas.

Céntrese en las amenazas que realmente importan para su negocio

Pero el contexto por sí solo no es suficiente; Los equipos deben interpretar esta información para su entorno empresarial específico. Las amenazas no se distribuyen uniformemente en todo el mundo. Cada sector y región tiene su propia constelación de familias de malware, campañas y grupos criminales.

|

| Empresas de qué industrias y países se han enfrentado recientemente a Tycoon 2FA con mayor frecuencia |

Threat Intelligence Lookup respalda el mapeo geográfico y de la industria de amenazas e indicadores, lo que ayuda a los SOC a responder preguntas importantes:

- ¿Es esta advertencia relevante para la industria de nuestra empresa?

- ¿Se sabe que este malware se dirige a empresas de nuestro país?

- ¿Estamos viendo los primeros pasos de una campaña dirigida a organizaciones como la nuestra?

Al mapear la actividad tanto en industrias como en geografías, los SOC obtienen una visión general inmediata de dónde reside una amenaza en su panorama de riesgos. Esto reduce el ruido, acelera la clasificación y permite a los equipos centrarse en las amenazas que realmente requieren acción.

Enfoca tu SOC en lo que realmente importa.

Descubra qué amenazas se dirigen a su sector hoy con TI Lookup.

Aquí hay un ejemplo: resulta que un dominio sospechoso está vinculado a los ataques Lumma Stealer y ClickFix, que apuntan principalmente a empresas de telecomunicaciones y hotelería en los EE. UU. y Canadá:

Nombre de dominio: “benelui.click”

|

| Industrias y países más afectados por las amenazas con las que está asociado el COI |

O digamos que un CISO de una empresa manufacturera alemana quiere una base de referencia para los riesgos de la industria:

Industria: “Fabricación” y presentaciónPaís: “DE”

|

| Resumen de TI Lookup de muestras de malware analizadas por usuarios alemanes dirigidos a empresas manufactureras |

Esta consulta descubre las principales amenazas como Tycoon 2FA y EvilProxy y destaca el interés del grupo Storm-1747 APT, que opera Tycoon 2FA, en el sector manufacturero del país. Esto se convierte en una lista de prioridades inmediatas para la ingeniería de detección, las hipótesis de búsqueda de amenazas y la capacitación en concientización sobre seguridad.

Los analistas acceden a sesiones sandbox y a IOC reales relacionados con estas amenazas. Los IOC y TTP, entregados instantáneamente por TI Lookup, brindan reglas de detección para las amenazas más relevantes, lo que permite la detección y contención proactiva de incidentes para proteger a las organizaciones y a sus clientes.

Vea una sesión de pruebas del análisis de muestra de Lumma Stealer:

|

| Análisis de espacio aislado: vea el malware en acción, vea la cadena de destrucción, recopile IOC |

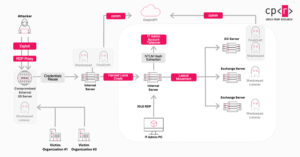

Por qué el panorama de amenazas requiere una mejor visibilidad

La infraestructura de los atacantes está cambiando rápidamente y ya no se limita a una amenaza por campaña. Actualmente asistimos a la aparición de amenazas híbridas, en las que se combinan varias familias de malware en una sola operación. Estos ataques mixtos combinan la lógica de diferentes infraestructuras, capas de redireccionamiento y motores de robo de credenciales, lo que dificulta significativamente la detección, el seguimiento y la atribución.

|

| Ataque híbrido con Salty y Tycoon detectado en solo 35 segundos en el sandbox de ANY.RUN |

Investigaciones recientes revelaron que Tycoon 2FA y Salty operan lado a lado en la misma cadena. Un kit realiza el bloqueo inicial y el proxy inverso, mientras que otro maneja el secuestro de sesión o la captura de credenciales. Para muchos equipos SOC, esta combinación rompe las estrategias de defensa y las reglas de detección existentes y permite a los atacantes eludir la capa de seguridad.

Es fundamental realizar un seguimiento de estos cambios en todo el panorama de amenazas. Los analistas deben monitorear los patrones de comportamiento y la lógica de ataque en tiempo real, no solo las variantes del kit de catálogo. Cuanto más rápido puedan los equipos identificar cómo se están formando estos vínculos, más rápido podrán responder a las campañas de phishing adaptativo.

Conclusión: un horizonte más claro para los SOC modernos

Las empresas ya no pueden permitirse puntos ciegos en el SOC. Los atacantes se especializan, las campañas se localizan y el malware evoluciona más rápido de lo que las firmas pueden seguir el ritmo. La defensa proactiva requiere contexto, claridad y velocidad.

Threat Intelligence Lookup, reforzado por el contexto geográfico y de la industria y respaldado por nuevos indicadores de TI Feeds, ofrece a los líderes de SOC precisamente eso. En lugar de reaccionar a las alertas en la oscuridad, los tomadores de decisiones obtienen una visión predictiva de las amenazas que realmente importan para su organización.

Fortalezca su estrategia de seguridad con transparencia específica de la industria.

Póngase en contacto con ANY.RUN para obtener información sobre amenazas procesables.