Investigadores de ciberseguridad han descubierto una vulnerabilidad de secuencias de comandos entre sitios (XSS) en el panel de control basado en web utilizado por los operadores del ladrón de información StealC, lo que les permite obtener información clave sobre uno de los actores de amenazas que utilizan el malware en sus operaciones.

“A través de la explotación, pudimos recopilar huellas digitales del sistema, monitorear sesiones activas y, en un giro que no sorprenderá a nadie, robar cookies de la infraestructura objetivo del robo”, dijo el investigador de CyberArk, Ari Novick, en un informe publicado la semana pasada.

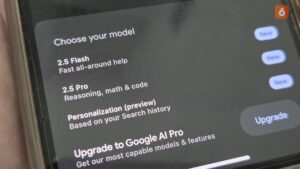

StealC es un ladrón de información que llegó al mercado por primera vez en enero de 2023 bajo un modelo de malware como servicio (MaaS), que permite a los clientes potenciales utilizar YouTube como mecanismo principal (un fenómeno llamado YouTube Ghost Network) para difundir el malware disfrazándolo de cracks para software popular.

El año pasado, también se observó que el ladrón se distribuía a través de archivos fraudulentos de la Fundación Blender y una táctica de ingeniería social llamada FileFix. StealC ahora ha recibido sus propias actualizaciones, ofreciendo integración del bot de Telegram para enviar notificaciones, entrega de carga útil mejorada y un panel rediseñado. La versión actualizada recibió el nombre en código StealC V2.

Semanas más tarde, se filtró el código fuente del panel de administración del malware, lo que brindó a la comunidad de investigación la oportunidad de identificar características de las computadoras del actor de la amenaza, como indicadores generales de ubicación y detalles del hardware de la computadora, así como recuperar cookies de sesión activas de sus propias computadoras.

Los detalles exactos de la falla XSS del Panel no se revelaron para evitar que los desarrolladores parcheen la vulnerabilidad o permitan que otros imitadores usen el Panel filtrado para intentar lanzar sus propias ofertas de MaaS ladrones.

En general, las vulnerabilidades XSS son una forma de inyecciones del lado del cliente que permiten a un atacante hacer que un sitio web vulnerable ejecute código JavaScript malicioso en el navegador web de la computadora de la víctima cuando se carga el sitio web. Surgen cuando la entrada del usuario no se valida y codifica correctamente, lo que permite que un actor de amenazas robe cookies, se haga pasar por ellas y acceda a información confidencial.

“Dado que el negocio principal del grupo StealC es robar cookies, uno podría esperar que los desarrolladores de StealC sean expertos en cookies e implementen características básicas de seguridad de cookies como httpOnly para evitar que los investigadores roben cookies a través de XSS”, dijo Novick. “La ironía es que una operación que giraba en torno al robo de cookies a gran escala no logró proteger sus propias cookies de sesión de un ataque de libro de texto”.

CyberArk también compartió detalles de un cliente de StealC llamado YouTubeTA (abreviatura de “YouTube Threat Actor”), que ha utilizado ampliamente la plataforma de intercambio de vídeos de Google para difundir al ladrón promocionando versiones crackeadas de Adobe Photoshop y Adobe After Effects, acumulando más de 5.000 registros que contienen 390.000 contraseñas robadas y más de 30 millones de cookies robadas. La mayoría de las cookies son cookies de seguimiento y otras cookies no confidenciales.

Se cree que estos esfuerzos permitieron al actor de amenazas tomar el control de cuentas legítimas de YouTube y usarlas para promover software descifrado, creando un mecanismo de distribución que se perpetúa a sí mismo. También hay evidencia de que se están utilizando cebos CAPTCHA falsos similares a ClickFix para propagar StealC, lo que sugiere que no se limitan a infecciones a través de YouTube.

Un análisis más detallado reveló que el panel permite a los operadores crear múltiples usuarios y diferenciar entre usuarios administradores y usuarios normales. En el caso de YouTubeTA, se descubrió que el panel incluía solo un usuario administrador, que supuestamente usaba un dispositivo con un procesador Apple M3 y configuraciones de idioma inglés y ruso.

En lo que puede describirse como un error de seguridad operativo por parte del actor de amenazas, su ubicación se reveló a mediados de julio de 2025 cuando el actor de amenazas olvidó conectarse al panel StealC a través de una red privada virtual (VPN). Esto reveló su dirección IP real, que estaba vinculada a un proveedor ucraniano llamado TRK Cable TV. Los hallazgos sugieren que YouTubeTA es una operación inconformista que opera desde un país de Europa del Este donde se habla mucho ruso.

El estudio también destaca el impacto del ecosistema MaaS, que permite a los actores de amenazas crecer a escala en un corto período de tiempo, pero al hacerlo también los expone inadvertidamente a riesgos de seguridad que enfrentan organizaciones legítimas.

“Los desarrolladores de StealC revelaron debilidades tanto en la seguridad de las cookies como en la calidad del código del panel, lo que nos permitió recopilar una gran cantidad de datos sobre sus clientes”, dijo CyberArk. “Si esto también se aplica a otros actores de amenazas que venden malware, los investigadores y las agencias de aplicación de la ley pueden explotar vulnerabilidades similares para obtener información sobre muchos operadores de malware y tal vez incluso revelar sus identidades”.