El actor de amenazas nombrado Tormenta-0249 Es probable que pase de su función de facilitador de acceso inicial a emplear una combinación de tácticas más avanzadas, como suplantación de dominio, descarga de DLL y ejecución de PowerShell sin archivos para facilitar los ataques de ransomware.

“Estos métodos les permiten eludir las defensas, infiltrarse en redes, permanecer persistentes y operar sin ser detectados, lo que genera serias preocupaciones entre los equipos de seguridad”, dijo ReliaQuest en un informe compartido con The Hacker News.

Storm-0249 es el apodo que Microsoft asignó a un corredor de acceso inicial que vendía sucursales en organizaciones a otros grupos de delitos cibernéticos, incluidos ransomware y actores de extorsión como Storm-0501. El gigante tecnológico lo destacó por primera vez en septiembre de 2024.

Luego, a principios de este año, Microsoft también reveló detalles de la campaña de phishing de un actor de amenazas que utilizó temas relacionados con impuestos para apuntar a usuarios en los EE. UU. antes de la temporada de presentación de impuestos e infectarlos con Latrodectus y el marco de post-explotación BruteRatel C4 (BRc4).

El objetivo final de estas infecciones es obtener acceso persistente a varias redes corporativas y monetizarlas vendiéndolas a bandas de ransomware, proporcionándoles un suministro de objetivos y acelerando el ritmo de dichos ataques.

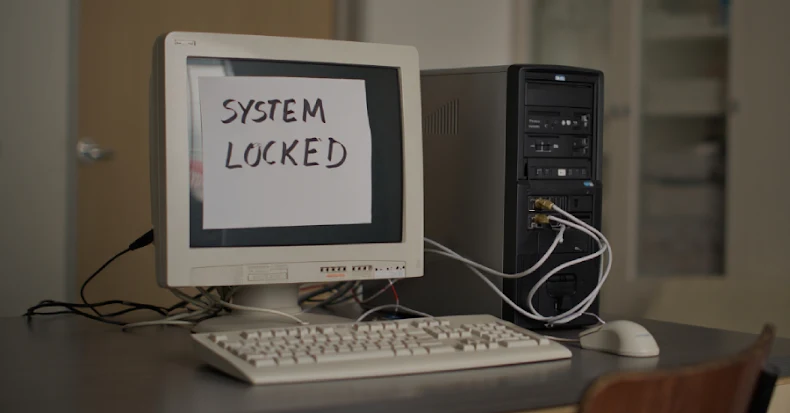

Los últimos hallazgos de ReliaQuest revelan un cambio táctico en el que Storm-0249 ha recurrido a la infame táctica de ingeniería social ClickFix para engañar a objetivos potenciales para que ejecuten comandos maliciosos a través del cuadro de diálogo Ejecutar de Windows con el pretexto de resolver un problema técnico.

En este caso, el comando copiado y ejecutado utiliza el “curl.exe” legítimo para recuperar un script de PowerShell de una URL que imita un dominio de Microsoft para dar a las víctimas una falsa sensación de confianza (“sgcipl(.)com/us.microsoft.com/bdo/”) y ejecutarlo sin archivos a través de PowerShell.

Esto, a su vez, conduce a la ejecución de un paquete MSI malicioso con privilegios de SISTEMA que coloca una DLL troyanizada asociada con la solución de seguridad de endpoints de SentinelOne (“SentinelAgentCore.dll”) junto con el archivo ejecutable legítimo “SentinelAgentWorker.exe” en la carpeta AppData del usuario.

La idea es descargar la DLL maliciosa cuando se inicia el proceso SentinelAgentWorker.exe para que la actividad no se detecte. Luego, la DLL establece una comunicación cifrada con un servidor de comando y control (C2).

También se ha observado que Storm-0249 utiliza programas administrativos legítimos de Windows, como reg.exe y findstr.exe, para extraer identificadores únicos del sistema, como MachineGuid, sentando las bases para posteriores ataques de ransomware. El uso de tácticas Living-off-the-Land (LotL), junto con el hecho de que estos comandos se ejecutan bajo el proceso confiable SentinelAgentWorker.exe, significa que es poco probable que la actividad genere señales de alerta.

Los resultados sugieren un alejamiento de las campañas masivas de phishing hacia ataques de precisión que explotan la confianza asociada con los procesos firmados para lograr un mayor sigilo.

“Esto no es sólo educación general, es preparación para los socios de ransomware”, dijo ReliaQuest. “Los grupos de ransomware como LockBit y ALPHV utilizan MachineGuid para vincular claves de cifrado a los sistemas de las víctimas individuales”.

“Al vincular las claves de cifrado a MachineGuid, los atacantes se aseguran de que no puedan descifrar archivos sin la clave controlada por el atacante, incluso si los defensores capturan el binario del ransomware o intentan aplicar ingeniería inversa al algoritmo de cifrado”.