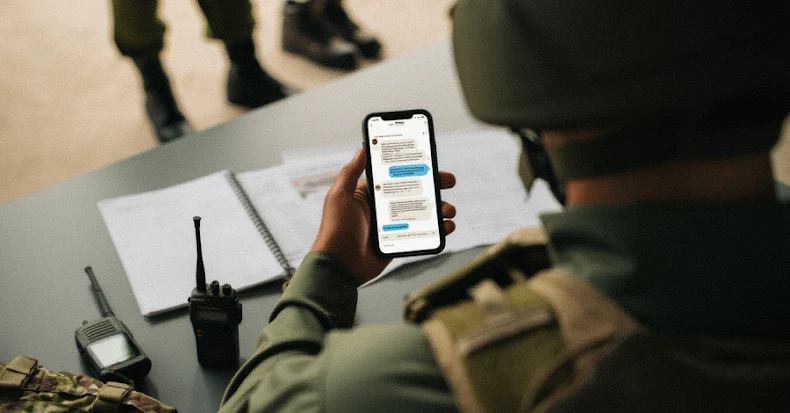

El actor de amenazas aliado de Rusia llamó UAC-0184 Se observó que apuntaba a unidades militares y gubernamentales de Ucrania utilizando la plataforma de mensajería Viber para enviar archivos ZIP maliciosos.

“Esta organización continuó llevando a cabo actividades de inteligencia de alta intensidad contra entidades militares y gubernamentales de Ucrania a lo largo de 2025”, dijo el Centro de Inteligencia de Amenazas 360 en un informe técnico.

El grupo de hackers, también conocido como Hive0156, es mejor conocido por utilizar señuelos con temas de guerra en correos electrónicos de phishing para utilizar cargadores de secuestro en ataques a empresas ucranianas. El cargador de malware actúa entonces como vía para las infecciones Remcos RAT.

El actor de amenazas fue documentado por primera vez por CERT-UA a principios de enero de 2024. Se descubrió que campañas de ataque posteriores utilizaban aplicaciones de mensajería como Signal y Telegram como medio para distribuir malware. Los últimos hallazgos de los proveedores de seguridad chinos sugieren un mayor desarrollo de esta táctica.

La cadena de ataque implica el uso de Viber como vector de intrusión inicial para distribuir archivos ZIP maliciosos que contienen múltiples archivos de acceso directo de Windows (LNK) disfrazados de documentos oficiales de Microsoft Word y Excel para engañar a los destinatarios para que los abran.

Los archivos LNK están destinados a servir como un documento engañoso para que la víctima disipe sus sospechas, mientras que Hijack Loader se ejecuta silenciosamente en segundo plano al recuperar un segundo archivo ZIP (“smoothieks.zip”) de un servidor remoto mediante un script de PowerShell.

El ataque reconstruye e implementa Hijack Loader en la memoria a través de un proceso de varios pasos que utiliza técnicas como la carga lateral de DLL y el pisotón de módulos para evadir la detección por parte de las herramientas de seguridad. Luego, el cargador escanea el entorno en busca de software de seguridad instalado, como los relacionados con Kaspersky, Avast, BitDefender, AVG, Emsisoft, Webroot y Microsoft, calculando el hash CRC32 del programa correspondiente.

Además de establecer persistencia a través de tareas programadas, el cargador toma medidas para socavar la detección de firmas estáticas antes de ejecutar en secreto el RAT de Remco inyectándolo en chime.exe. La herramienta de administración remota brinda a los atacantes la capacidad de administrar el punto final, ejecutar cargas útiles, monitorear la actividad y robar datos.

“Aunque se comercializa como software legítimo de gestión de sistemas, sus poderosas capacidades de intrusión significan que varios atacantes maliciosos lo utilizan a menudo para actividades de ciberespionaje y robo de datos”, dijo el 360 Threat Intelligence Center. “A través del panel de control de la interfaz gráfica de usuario (GUI) proporcionado por Remcos, los atacantes pueden realizar una gestión de lotes automatizada u operaciones interactivas manuales precisas en el host de la víctima”.