Los investigadores de ciberseguridad han arrojado luz sobre dos proveedores de servicios que brindan a las redes criminales en línea las herramientas y la infraestructura necesarias para impulsar el sacrificio de carne de cerdo como servicio (PBaaS).

Desde al menos 2016, grupos criminales de habla china han establecido centros de fraude a gran escala en todo el Sudeste Asiático, creando zonas económicas especiales dedicadas a inversiones fraudulentas y falsificaciones.

Estos campos albergan a miles de personas que son atraídas con la promesa de empleos bien remunerados, sólo para ser obligadas a entregar sus pasaportes y cometer fraude bajo amenaza de violencia. INTERPOL ha caracterizado estas redes como fraude a escala industrial alimentado por la trata de personas.

Uno de los impulsores clave de las estafas de matanza de cerdos (también conocidas como “cebo romántico”) son los proveedores de servicios que brindan a las redes todas las herramientas para llevar a cabo y administrar operaciones de ingeniería social, así como para lavar rápidamente fondos y criptomonedas robados y transferir ganancias obtenidas ilícitamente a cuentas inaccesibles para las autoridades.

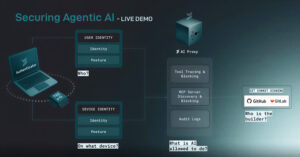

“Las grandes redes de fraude como la Zona Económica del Triángulo Dorado (GTSEZ) ahora utilizan aplicaciones y plantillas prediseñadas de proveedores de PBaaS”, dijo Infoblox en un informe publicado la semana pasada.

“Para empeorar las cosas, lo que antes requería experiencia técnica o un esfuerzo de infraestructura física ahora se puede comprar como un servicio estándar, que ofrece de todo, desde identidades robadas y empresas fachada hasta plataformas de fraude llave en mano y aplicaciones móviles, lo que reduce drásticamente la barrera de entrada”.

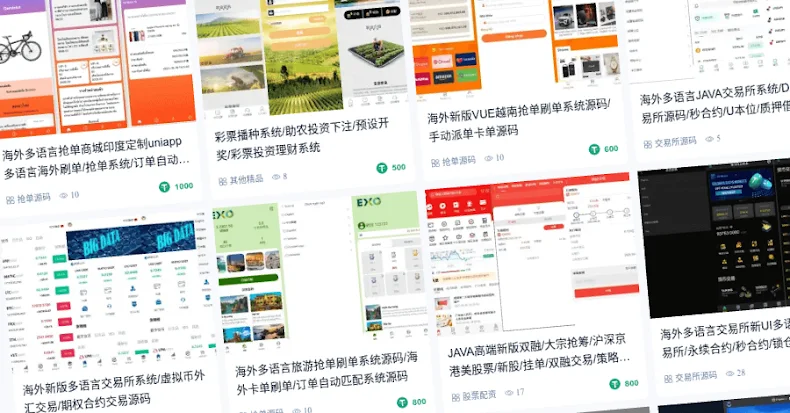

Se ha descubierto que estos servicios ofrecen paquetes completos y paquetes de fraude que forman la base para lanzar operaciones de fraude en línea escalables sin muchos problemas. Uno de esos actores de amenazas es Penguin Account Store, también conocido como Heavenly Alliance y Overseas Alliance.

Penguin opera con un modelo de crimeware como servicio (CaaS) y promueve kits de fraude, plantillas de fraude y registros “shè gōng kù” que contienen información personal robada de ciudadanos chinos. El grupo también vende datos de cuentas de varias plataformas de medios populares, como Twitter, Tinder, YouTube, Snapchat, Facebook, Instagram, Apple Music, OpenAI ChatGPT, Spotify y Netflix, entre otras.

Se cree que estas credenciales probablemente se obtengan a través de protocolos de robo de información vendidos en la web oscura. Sin embargo, actualmente se desconoce si ellos mismos operan a los ladrones o si simplemente actúan como intermediarios de datos robados para otros actores de amenazas. Los precios para cuentas de redes sociales prerregistradas comienzan en solo $0,10 y aumentan según la fecha de registro y la autenticidad.

Penguin también proporciona tarjetas SIM preregistradas en masa, cuentas de redes sociales robadas, enrutadores 4G o 5G, receptores IMSI y paquetes de imágenes robadas (también llamadas fuentes) que se utilizan para atrapar a las víctimas. Además, el actor de amenazas ha desarrollado una plataforma social de gestión de relaciones con los clientes (SCRM) llamada SCRM AI que permite a los estafadores facilitar la participación automatizada de las víctimas en las redes sociales.

“El actor de amenazas también está promocionando BCD Pay, una plataforma de procesamiento de pagos. BCD Pay, que está directamente vinculado a Bochuang Guarantee (博创担保自), es una solución anónima peer-to-peer (P2P) al estilo HuiOne que tiene profundas raíces en el espacio ilegal de los juegos de azar en línea”.

Una segunda categoría de servicios centrales para la economía PBaaS son las plataformas de gestión de relaciones con el cliente (CRM), que permiten un control centralizado sobre múltiples agentes individuales. UWORK, un proveedor de herramientas de gestión de agentes y contenidos, ofrece plantillas prediseñadas para crear sitios web fraudulentos de inversiones. Muchas ofertas fraudulentas también afirman tener integración con plataformas comerciales legítimas como MetaTrader para agregar un aire de confianza a los sitios al mostrar información financiera en tiempo real.

Estos sitios web también están equipados con un panel Conozca a su cliente (KYC) que requiere que las víctimas carguen una prueba de identidad. La configuración de los sitios la configura un administrador a través de un panel especial, que le brinda una descripción general completa de toda la operación y ofrece la posibilidad de crear perfiles para los agentes que probablemente se comunicarán con las víctimas.

|

| Panel para agregar una nueva cuenta de víctima y asignarle un agente directo |

“El panel de administración proporciona todo lo necesario para gestionar un matadero de cerdos. Múltiples plantillas de correo electrónico, gestión de usuarios, gestión de agentes, métricas de rentabilidad y grabaciones de chat y correo electrónico”, dijo Infoblox. “La gestión de agentes es muy compleja y los agentes pueden incluso ser afiliados”.

También se ha descubierto que los proveedores de PBaaS proporcionan aplicaciones móviles para Android e iOS distribuyéndolas en forma de archivos APK e inscribiendo un número limitado de dispositivos Apple en un programa de prueba para evitar los controles de la App Store.

Algunos actores de amenazas han ido un paso más allá y han optado por publicar dichas aplicaciones directamente en los mercados de aplicaciones, mientras ocultan su funcionalidad haciéndose pasar por aplicaciones de mensajería aparentemente inofensivas. El panel de operaciones solo aparece cuando un usuario ingresa una contraseña específica en la barra de búsqueda.

Las plantillas de sitios web que incluyen alojamiento pueden costar tan solo 50 dólares. Un paquete completo, que incluye un sitio web con acceso de administrador, alojamiento VPS, aplicación móvil, acceso a una plataforma comercial, creación de una empresa fantasma en un paraíso fiscal para ocultar sus actividades y registro ante el regulador financiero local pertinente, puede comenzar en alrededor de $2,500.

“Los sofisticados sindicatos del crimen asiático han creado una economía sumergida global desde sus refugios seguros en el sudeste asiático”, dijeron los investigadores Maël Le Touz y John Wòjcik. “PBaaS proporciona los mecanismos para escalar una operación con relativamente poco esfuerzo y costo”.

Dominios aparcados como conducto para el fraude y el malware

La revelación se produce en medio de una nueva investigación de la firma de inteligencia de amenazas DNS que encontró que la gran mayoría de los dominios estacionados (nombres de dominio que están en gran medida caducados, inactivos o con errores ortográficos comunes en sitios web populares (también conocidos como typosquatting)) se utilizan para redirigir a los visitantes a sitios que ofrecen estafas y malware.

Infoblox reveló que a los visitantes de un error tipográfico del dominio legítimo de una institución financiera a través de una red privada virtual (VPN) se les muestra una página de estacionamiento normal, pero se les redirige a sitios web fraudulentos o de malware cuando visitan desde una dirección IP privada. Las páginas estacionadas, a su vez, redirigen a los visitantes a través de una cadena de redireccionamiento mientras perfilan su sistema utilizando geolocalización de IP, huellas digitales del dispositivo y cookies para determinar dónde redirigirlos.

“En experimentos a gran escala, descubrimos que más del 90% de las veces, los visitantes de un dominio estacionado son redirigidos a contenido ilegal, estafas, suscripciones de software antivirus y scareware, o malware porque la empresa de estacionamiento vendió el 'clic' a los anunciantes, quienes a menudo revendieron ese tráfico a otra parte”, dijo la compañía. “Ninguno de los contenidos mostrados estaba relacionado con el nombre de dominio que visitamos”.

La infraestructura maliciosa de Evilginx AitM impulsa la recolección de credenciales

En los últimos meses, también se ha revelado que los actores de amenazas han estado utilizando un conjunto de herramientas de phishing Adversary-in-the-Middle (AitM) llamado Evilginx para atacar al menos a 18 universidades e instituciones educativas en los EE. UU. desde el 12 de abril de 2025, con el objetivo de robar credenciales de inicio de sesión y cookies de sesión. Se han identificado hasta 67 dominios que están relacionados con la actividad.

“Las bajas tasas de detección en la comunidad de ciberseguridad demuestran cuán efectivas se han vuelto las técnicas de evasión de Evilginx”, dijo Infoblox. “Las versiones recientes como Evilginx Pro añaden funciones que dificultan aún más la detección”.

“Estos incluyen el uso estándar de certificados TLS comodín, filtrado de bots a través de huellas digitales avanzadas como JA4, sitios web engañosos, integración mejorada con proveedores de DNS (por ejemplo, Cloudflare, DigitalOcean), soporte multidominio para phishlets y ofuscación de JavaScript. A medida que Evilginx madure, identificar sus URL de phishing será cada vez más difícil”.

Red de juegos de azar fraudulentos muestra signos de funcionamiento de APT

El mes pasado, investigadores de la firma de seguridad Malanta revelaron detalles de una infraestructura en expansión que abarca más de 328.000 dominios y subdominios, incluidos más de 236.000 dominios relacionados con juegos de azar, que ha estado activa desde al menos 2011 y que probablemente sea una operación dual de un grupo patrocinado por el estado que apunta a víctimas en los Estados Unidos, Europa y el Sudeste Asiático.

La red, diseñada principalmente para apuntar a visitantes de habla indonesia, está siendo evaluada como parte de una operación más amplia que involucra miles de dominios de juegos de azar, aplicaciones maliciosas de Android, secuestro de dominios y subdominios alojados en servicios de nube e infraestructura sigilosa integrada en sitios web corporativos y gubernamentales en todo el mundo, dijeron los investigadores Yinon Azar, Noam Yitzhack, Tzur Leibovitz y Assaf Morag.

“Combinando apuestas ilegales, manipulación de SEO, distribución de malware y técnicas de adquisición altamente persistentes, esta campaña representa uno de los ecosistemas de habla indonesia, bien financiado y patrocinado por el estado más grandes y complejos observados hasta la fecha”, dijo Malanta.

La actividad implica la explotación sistemática de WordPress, componentes PHP, DNS pendientes y recursos de la nube caducados para secuestrar y convertir en armas dominios confiables. También se descubrió que la infraestructura impulsaba un enorme ecosistema de malware para Android alojado en depósitos S3 de Amazon Web Services (AWS) para distribuir droppers de APK con capacidades de comando y control (C2) y robo de datos.

Los actores de amenazas detrás del plan dependen de las redes sociales y las plataformas de mensajería instantánea para promocionar los sitios de apuestas y alentar a los usuarios a instalar las aplicaciones de Android. Se marcaron hasta 7.700 dominios que contenían enlaces a al menos 20 depósitos de AWS S3 que sirven los archivos APK (por ejemplo, “jayaplay168.apk” o “1poker-32bit.apk”).

Imperva y Sucuri destacaron previamente algunos aspectos de la operación de 14 años, y este último la rastreó como una campaña de spam de casino en línea llamada Slot Gacor que se descubrió que estaba secuestrando páginas existentes en sitios web comprometidos de WordPress reemplazándolas con páginas de spam de casino.

La longevidad de la infraestructura combinada con el tamaño y la complejidad ha aumentado la posibilidad de que esté siendo sostenida por una Amenaza Persistente Avanzada (APT) que está profundamente arraigada en el ecosistema de cibercrimen de Indonesia mientras explota activamente activos virtuales de propiedad estatal en todo el mundo.