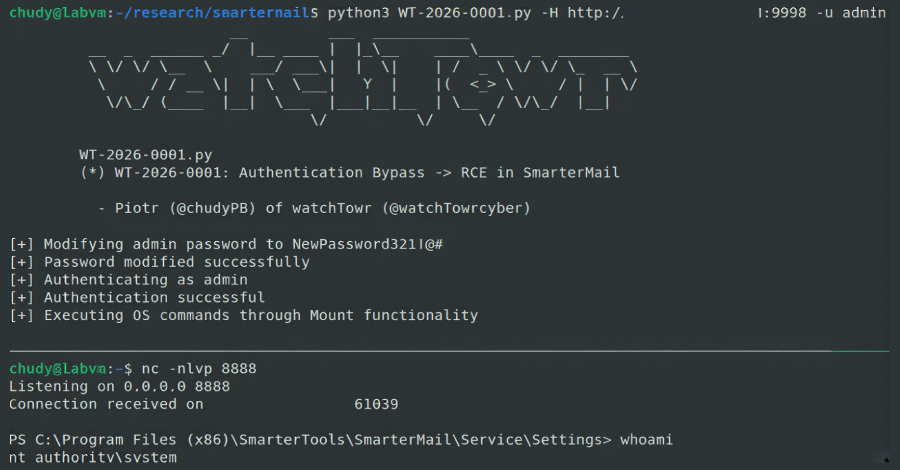

Una nueva vulnerabilidad en el software de correo electrónico SmarterTools SmarterMail fue explotada activamente dos días después del lanzamiento de un parche.

WatchTowr Labs rastrea la vulnerabilidad, que actualmente no tiene identificador CVE, como WT-2026-0001. SmarterTools lo parchó el 15 de enero de 2026 con la compilación 9511 después de que la plataforma de gestión de exposición hiciera una divulgación responsable el 8 de enero de 2026.

Se describió como una falla de omisión de autenticación que podría permitir a cualquier usuario restablecer la contraseña del administrador del sistema SmarterMail mediante una solicitud HTTP especialmente diseñada al punto final /api/v1/auth/force-reset-password.

“Lo bueno, por supuesto, es que el usuario puede utilizar las capacidades de RCE como característica para ejecutar comandos del sistema operativo directamente”, dijeron los investigadores de watchTowr Labs Piotr Bazydlo y Sina Kheirkhah.

El problema radica en la función “SmarterMail.Web.Api.AuthenticationController.ForceResetPassword”, que no sólo permite llegar al punto final sin autenticación, sino que también aprovecha que la solicitud de reinicio va acompañada de un indicador booleano llamado “IsSysAdmin” para procesar la solicitud entrante dependiendo de si el usuario es administrador del sistema o no.

Si el indicador se establece en verdadero (es decir, indica que el usuario es un administrador), la lógica subyacente realiza la siguiente secuencia de acciones:

- Obtener la configuración correspondiente al nombre de usuario pasado como entrada en la solicitud HTTP

- Cree un nuevo elemento de administrador del sistema con la nueva contraseña

- Actualice la cuenta de administrador con la nueva contraseña

En otras palabras, la ruta privilegiada está configurada para actualizar fácilmente la contraseña de un usuario administrador enviando una solicitud HTTP con un nombre de usuario de cuenta de administrador y una contraseña de su elección. Un atacante podría aprovechar esta completa falta de control de seguridad para obtener acceso elevado si tiene conocimiento de un nombre de usuario de administrador existente.

Pero no termina ahí, ya que la omisión de autenticación proporciona una ruta directa a la ejecución remota de código a través de una funcionalidad incorporada que permite al administrador del sistema ejecutar comandos del sistema operativo en el sistema operativo subyacente y obtener un shell a nivel de SISTEMA.

Esto se puede lograr navegando a la página Configuración, creando un nuevo volumen e ingresando cualquier comando en el campo Comando de montaje de volumen, que luego será ejecutado por el sistema operativo del host.

La compañía de ciberseguridad dijo que decidió publicar el descubrimiento después de que un usuario publicara en el portal de la comunidad SmarterTools que había perdido el acceso a su cuenta de administrador, con registros que indicaban el uso del mismo punto final de “restablecimiento forzado de contraseña” para cambiar la contraseña el 17 de enero de 2026, dos días después del lanzamiento del parche.

Esto probablemente indica que los atacantes lograron aplicar ingeniería inversa a los parches y reconstruir el error. Para empeorar las cosas, las notas de la versión de SmarterMail son vagas y no mencionan explícitamente qué problemas se han solucionado. Un elemento en la lista de viñetas de la compilación 9511 simplemente menciona “IMPORTANTE: correcciones de seguridad críticas”.

En respuesta, Tim Uzzanti, director ejecutivo de SmarterTools, sugirió que esto se está haciendo para evitar darles a los actores de amenazas aún más municiones. Sin embargo, señaló que el plan es enviar un correo electrónico cada vez que se descubra un nuevo CVE y nuevamente cuando se publique una compilación para solucionar el problema.

“En nuestros más de 23 años, hemos tenido solo unos pocos CVE, comunicados principalmente a través de notas de versión y referencias de correcciones clave”, dijo Uzzanti en respuesta a las preocupaciones de transparencia planteadas por sus clientes. “Apreciamos los comentarios que impulsaron este cambio de política”.

Actualmente no está claro si esta vez se envió dicho correo electrónico a los administradores de SmarterMail. The Hacker News se ha puesto en contacto con SmarterTools para hacer comentarios y actualizaremos la historia si recibimos una respuesta.

El desarrollo se produce menos de un mes después de que la Agencia de Seguridad Cibernética de Singapur (CSA) revelara detalles de una vulnerabilidad de alta gravedad en SmarterMail (CVE-2025-52691, puntuación CVSS: 10.0) que podría explotarse para la ejecución remota de código.