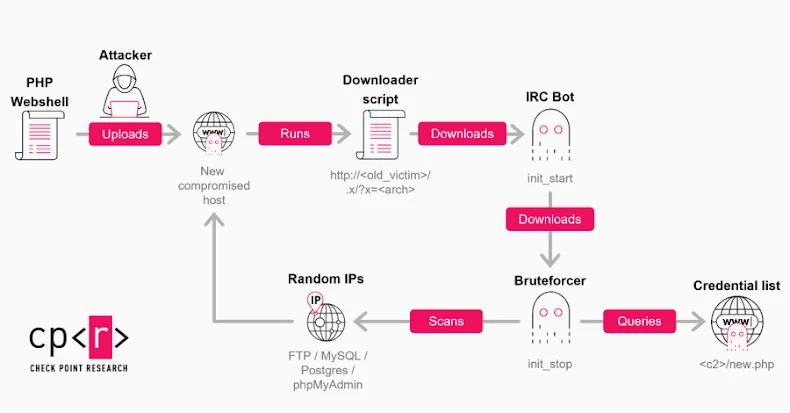

Una nueva ola de irbruteforcer Los ataques se dirigieron a bases de datos de criptomonedas y proyectos de blockchain para integrarlos en una botnet capaz de forzar contraseñas de usuario de fuerza bruta para servicios como FTP, MySQL, PostgreSQL y phpMyAdmin en servidores Linux.

“La ola de campaña actual está impulsada por dos factores: la reutilización masiva de ejemplos de implementación de servidores generados por IA que propagan nombres de usuario comunes y valores predeterminados débiles, y la persistencia de pilas web heredadas como XAMPP que exponen interfaces de administrador y FTP con un refuerzo mínimo”, dijo Check Point Research en un análisis publicado la semana pasada.

Documentado por primera vez en marzo de 2023 por la Unidad 42 de Palo Alto Networks, GoBruteforcer, también llamado GoBrut, documenta su capacidad para apuntar a plataformas similares a Unix con arquitecturas x86, x64 y ARM para proporcionar un bot de Internet Relay Chat (IRC) y un shell web para acceso remoto, así como recuperar un módulo de fuerza bruta para buscar sistemas vulnerables y ampliar el alcance de la botnet.

Un informe posterior del equipo de Black Lotus Labs en Lumen Technologies en septiembre de 2025 reveló que una parte de los bots infectados bajo el control de otra familia de malware llamada SystemBC también formaban parte de la botnet GoBruteforcer.

Check Point dijo que identificó una versión más sofisticada del malware Golang a mediados de 2025 que incluía un bot IRC muy ofuscado reescrito en el lenguaje de programación multiplataforma, mecanismos de persistencia mejorados, técnicas de enmascaramiento de procesos y listas de credenciales dinámicas.

La lista de credenciales contiene una combinación de nombres de usuario y contraseñas comunes (por ejemplo, miusuario:Abcd@123 o apaciguador:admin123456) que pueden aceptar inicios de sesión remotos. La elección de estos nombres no es una coincidencia, ya que se usaron en tutoriales de bases de datos y documentación del fabricante, todos usados para entrenar modelos de lenguaje grandes (LLM), lo que resultó en que produjeran fragmentos de código con los mismos nombres de usuario predeterminados.

Algunos de los otros nombres de usuario en la lista están centrados en criptomonedas (por ejemplo, cryptouser, appcrypto, crypto_app y crypto) o están dirigidos a paneles phpMyAdmin (por ejemplo, root, WordPress y wpuser).

“Los atacantes utilizan un grupo de contraseñas pequeño y estable para cada campaña, actualizan las listas de tareas pendientes de ese grupo y cambian los nombres de usuario y las adiciones de nichos varias veces por semana para perseguir diferentes objetivos”, dijo Check Point. “A diferencia de los otros servicios, FTP Brute-Force utiliza un pequeño conjunto de credenciales codificadas integradas en el binario Bruteforcer. Este conjunto integrado apunta a pilas de alojamiento web y cuentas de servicios estándar”.

La actividad observada por Check Point utiliza un servicio FTP disponible en Internet en servidores que ejecutan XAMPP como vector de acceso inicial para cargar un shell web PHP, que luego se usa para descargar y ejecutar una versión actualizada del bot IRC usando un script de shell basado en la arquitectura del sistema. Una vez que un host ha sido infectado con éxito, puede cumplir tres propósitos diferentes:

- Ejecute el componente de fuerza bruta para intentar iniciar sesión con contraseña para FTP, MySQL, Postgres y phpMyAdmin en Internet.

- Alojar e implementar cargas útiles en otros sistemas comprometidos o

- Hospede puntos finales de control estilo IRC o actúe como comando y control de respaldo (C2) para mayor resiliencia.

Un análisis más detallado de la campaña reveló que uno de los hosts comprometidos se utilizó para implementar un módulo que recorre una lista de direcciones de blockchain de TRON y consulta los saldos de las cuentas utilizando el servicio tronscanapi(.)com para identificar cuentas con saldos distintos de cero. Esto indica un esfuerzo concertado para apuntar a proyectos blockchain.

“GoBruteforcer ilustra un problema más amplio y persistente: la combinación de infraestructura expuesta, credenciales débiles y herramientas cada vez más automatizadas”, dijo Check Point. “Si bien la botnet en sí es técnicamente sencilla, sus operadores se benefician de la gran cantidad de servicios mal configurados que permanecen en línea”.

La divulgación se produjo cuando GreyNoise reveló que los actores de amenazas estaban escaneando sistemáticamente Internet en busca de servidores proxy mal configurados que pudieran proporcionar acceso a servicios comerciales de LLM.

De las dos campañas, una aprovechó las vulnerabilidades de falsificación de solicitudes del lado del servidor (SSRF) entre octubre de 2025 y enero de 2026 para apuntar a la funcionalidad de extracción de modelos de Ollama y las integraciones de webhook SMS de Twilio. Según el uso de la infraestructura OAST por parte de ProjectDiscovery, se cree que la actividad probablemente provenga de investigadores de seguridad o cazadores de recompensas de errores.

Se estima que la segunda serie de actividades, que comenzará el 28 de diciembre de 2025, será un esfuerzo de enumeración de gran volumen para identificar puntos finales de LLM expuestos o mal configurados asociados con Alibaba, Anthropic, DeepSeek, Google, Meta, Mistral, OpenAI y xAI. El escaneo se realizó desde las direcciones IP 45.88.186(.)70 y 204.76.203(.)125.

“A partir del 28 de diciembre de 2025, dos IP han iniciado una investigación metódica de más de 73 puntos finales del modelo LLM”, dijo la firma de inteligencia de amenazas. “En 11 días, generaron 80.469 sesiones: una búsqueda de reconocimiento sistemática de servidores proxy mal configurados que potencialmente podrían perder el acceso a las API comerciales”.