El Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) ha revelado detalles de nuevos ataques cibernéticos dirigidos a sus fuerzas de defensa entre octubre y diciembre de 2025 utilizando el malware PLUGGYAPE.

Es casi seguro que la actividad se atribuyó a un grupo de piratas informáticos rusos que se considera procesado. tormenta de nieve vacía (también conocido como Oso Lavadero o UAC-0190). Se cree que el actor de amenazas ha estado activo desde al menos abril de 2024.

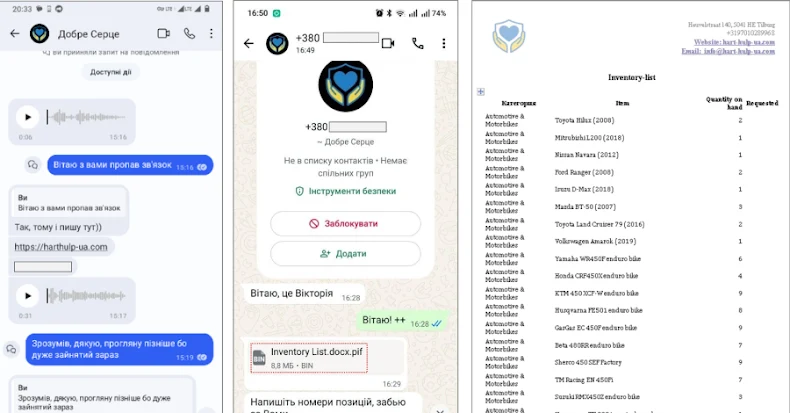

Las cadenas de ataques que propagan el malware utilizan la mensajería instantánea Signal y WhatsApp como vectores, y los actores de la amenaza se hacen pasar por organizaciones benéficas para convencer a los objetivos de que hagan clic en un enlace aparentemente inofensivo (“harthulp-ua(.)com” o “solidarity-help(.)org”), se hagan pasar por una fundación y descarguen un archivo protegido con contraseña.

Los archivos contienen un ejecutable creado con PyInstaller, que finalmente condujo a la implementación de PLUGGYAPE. Según CERT-UA, las sucesivas iteraciones de la puerta trasera han agregado controles de ofuscación y antianálisis para evitar que los artefactos se ejecuten en un entorno virtual.

Escrito en Python, PLUGGYAPE se comunica con un servidor remoto a través de WebSocket o Message Queuing Telemetry Transport (MQTT), lo que permite a los operadores ejecutar código arbitrario en hosts comprometidos. En diciembre de 2025 se añadió soporte para la comunicación mediante el protocolo MQTT.

Además, las direcciones de comando y control (C2) se obtienen de servicios de pegado externos como rentry(.)co y pastebin(.)com, donde se almacenan en formato codificado Base64, en lugar de codificar el dominio directamente en el propio malware. Esto brinda a los atacantes la capacidad de mantener la seguridad y la resiliencia operativas y actualizar los servidores C2 en tiempo real cuando se detecta y apaga la infraestructura original.

“Cada vez más, la primera interacción con el objetivo de un ciberataque se produce a través de cuentas y números de teléfono legítimos de operadores móviles ucranianos, utilizando el idioma ucraniano y comunicaciones de audio y video, y el atacante puede demostrar un conocimiento detallado y relevante del individuo, la organización y sus operaciones”, dijo CERT-UA.

“Los servicios de mensajería ampliamente utilizados disponibles en dispositivos móviles y PC se están convirtiendo en el canal más común de facto para entregar herramientas de software contra amenazas cibernéticas”.

En los últimos meses, la agencia de ciberseguridad también ha revelado que un grupo de amenazas rastreado como UAC-0239 envió correos electrónicos de phishing desde direcciones UKR(.)net y Gmail que contenían enlaces a un archivo VHD (o directamente como un archivo adjunto), allanando el camino para que un ladrón basado en Go llamado FILEMESS recopile archivos con extensiones específicas y los exfiltre a Telegram.

También se lanzó un marco C2 de código abierto llamado OrcaC2, que permite la manipulación del sistema, la transferencia de archivos, el registro de teclas y la ejecución remota de comandos. Se dice que la actividad tuvo como objetivo las fuerzas de defensa y los gobiernos locales de Ucrania.

Las instituciones educativas y agencias gubernamentales de Ucrania también fueron víctimas de otra campaña de phishing orquestada por UAC-0241, que utiliza archivos ZIP que contienen un archivo de acceso directo de Windows (LNK) que, cuando se abre, desencadena la ejecución de una aplicación HTML (HTA) con “mshta.exe”.

La carga útil de HTA, a su vez, lanza JavaScript diseñado para descargar y ejecutar un script de PowerShell, que luego proporciona una herramienta de recuperación de contraseña guardada de código abierto llamada LaZagne y una puerta trasera Go con nombre en código GAMYBEAR que puede recibir y ejecutar comandos entrantes desde un servidor y transmitir los resultados en formato codificado Base64 a través de HTTP.