El llamado cargador de malware JavaScript (también conocido como JScript). GootLoader Se observó el uso de un archivo ZIP con formato incorrecto diseñado para evadir los esfuerzos de detección al concatenar entre 500 y 1000 archivos.

“El actor crea un archivo defectuoso como técnica anti-análisis”, dijo el investigador de seguridad de Expel, Aaron Walton, en un informe compartido con The Hacker News. “Es decir, muchas herramientas de desarchivo no pueden extraerlo de manera consistente, pero una importante herramienta de desarchivo parece funcionar de manera consistente y confiable: la herramienta predeterminada integrada en los sistemas Windows”.

Esto conduce a un escenario en el que el archivo no puede ser procesado por herramientas como WinRAR o 7-Zip y, por lo tanto, impide que muchos flujos de trabajo automatizados analicen el contenido del archivo. Al mismo tiempo, se puede abrir utilizando el Unarchiver estándar de Windows, lo que garantiza que las víctimas que sean víctimas del programa de ingeniería social puedan extraer y ejecutar el malware JavaScript.

GootLoader, que normalmente se distribuye a través de tácticas de envenenamiento de optimización de motores de búsqueda (SEO) o publicidad maliciosa, se dirige a los usuarios que buscan plantillas legítimas para redirigirlos a sitios de WordPress comprometidos que alojan archivos ZIP maliciosos. Al igual que otros cargadores, está diseñado para entregar cargas útiles secundarias, incluido ransomware. El malware se ha descubierto en la naturaleza desde al menos 2020.

A finales de octubre de 2025, las campañas de distribución de malware resurgieron con nuevos trucos: usar fuentes WOFF2 personalizadas con sustitución de glifos para ofuscar nombres de archivos y explotar el punto final de comentarios de WordPress (“/wp-comments-post.php”) para entregar las cargas ZIP cuando un usuario hace clic en el botón de descarga en el sitio.

Los últimos hallazgos de Expel resaltan la evolución continua de los métodos de implementación, con actores de amenazas implementando mecanismos de ofuscación más sofisticados para evadir la detección.

- Concatene entre 500 y 1000 archivos para crear el archivo ZIP malicioso

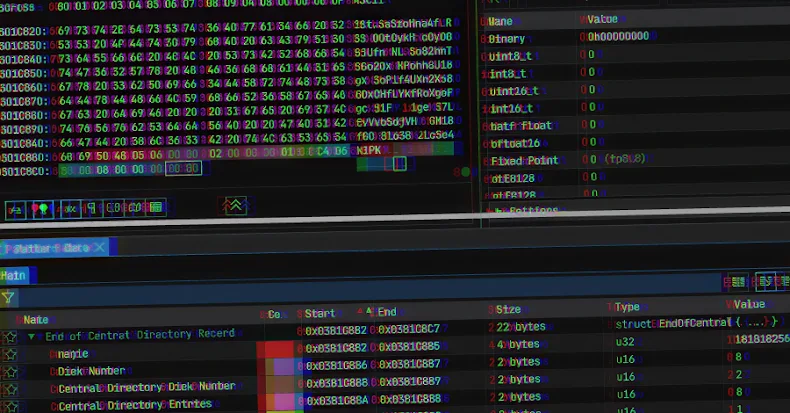

- Truncar el registro EOCD (Fin del Directorio Central) del archivo para que falten dos bytes críticos de la estructura esperada, lo que genera errores de análisis.

- Aleatorizar valores en campos no críticos, como número de volumen y cantidad de volúmenes, lo que hace que las herramientas de desarchivo esperen una secuencia de archivos ZIP que no existen.

“El número aleatorio de archivos unidos y los valores aleatorios en ciertos campos es una técnica de evasión de defensa llamada hashbusting”, explicó Walton.

“En la práctica, cada usuario que descarga un archivo ZIP de la infraestructura de GootLoader recibe un archivo ZIP único, por lo que buscar ese hash en otros entornos es inútil. El desarrollador de GootLoader utiliza hashbusting en el archivo ZIP y en el archivo JScript contenido en el archivo”.

La cadena de ataque implica esencialmente implementar el archivo ZIP como un

Una vez que la víctima hace doble clic en el archivo ZIP descargado, el desarchivador predeterminado de Windows abre la carpeta ZIP que contiene la carga útil de JavaScript en el Explorador de archivos. A su vez, iniciar el archivo JavaScript activa su ejecución a través de “wscript.exe” desde una carpeta temporal porque el contenido del archivo no se extrajo explícitamente.

Luego, el malware JavaScript crea un archivo de acceso directo de Windows (LNK) en la carpeta de inicio para establecer la persistencia. En última instancia, ejecuta un segundo archivo JavaScript usando cscript y genera comandos de PowerShell para llevar la infección al siguiente nivel. Los ataques anteriores de GootLoader utilizaron el script de PowerShell para recopilar información del sistema y recibir comandos de un servidor remoto.

Para abordar la amenaza de GootLoader, se recomienda a las organizaciones que consideren bloquear wscript.exe y cscript.exe para que no ejecuten contenido descargado cuando no sea necesario, y utilizar un objeto de política de grupo (GPO) para garantizar que los archivos JavaScript se abran en el Bloc de notas de forma predeterminada en lugar de ejecutarlos a través de wscript.exe.