Investigadores de ciberseguridad revelaron detalles de una nueva campaña que utiliza WhatsApp como vector de distribución de un troyano bancario de Windows llamado Astaroth en ataques a Brasil.

La campaña tiene un nombre en clave Boto Cor de Rosa de la Unidad de Investigación de Amenazas de Acronis.

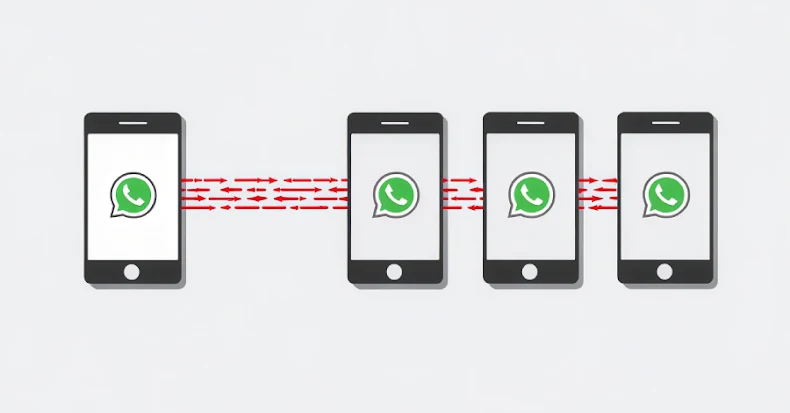

“El malware recupera la lista de contactos de WhatsApp de la víctima y envía automáticamente mensajes maliciosos a cada contacto para propagar aún más la infección”, dijo la firma de ciberseguridad en un informe compartido con The Hacker News.

“Si bien la carga útil principal de Astaroth continúa escrita en Delphi y su instalador se basa en scripts de Visual Basic, el motor de gusanos basado en WhatsApp recientemente agregado está completamente implementado en Python, lo que destaca el uso cada vez mayor de componentes modulares multilingües de los actores de amenazas”.

Astaroth, también llamado Guildma, es un malware bancario descubierto en estado salvaje desde 2015 que se dirige principalmente a usuarios de América Latina, particularmente Brasil, para facilitar el robo de datos. En 2024, se observó que varios grupos de amenazas, como PINEAPPLE y Water Makara, utilizaban correos electrónicos de phishing para difundir el malware.

El uso de WhatsApp como vehículo de entrega de troyanos bancarios es una nueva táctica que ha ganado fuerza entre los actores de amenazas dirigidas a usuarios brasileños, debido al uso generalizado de la plataforma de mensajería en el país. El mes pasado, Trend Micro detalló que Water Saci confiaba en WhatsApp para distribuir Maverick y una variante de Casbaneiro.

Sophos dijo en un informe publicado en noviembre de 2025 que estaba llevando a cabo una campaña de distribución de malware en varias etapas con Astaroth, cuyo nombre en código STAC3150, estaba dirigida a los usuarios de WhatsApp en Brasil. Más del 95% de los dispositivos afectados estaban ubicados en Brasil y, en menor medida, en Estados Unidos y Austria.

Activa desde al menos el 24 de septiembre de 2025, la actividad entrega archivos ZIP que contienen un script de descarga que recupera un script de PowerShell o Python para recopilar datos del usuario de WhatsApp para su posterior distribución, así como un instalador MSI que implementa el troyano. Los últimos hallazgos de Acronis son una continuación de esta tendencia, donde los archivos ZIP distribuidos a través de mensajes de WhatsApp sirven como punto de partida para la infección de malware.

“Cuando la víctima descomprime y abre el archivo, se encuentra con un script de Visual Basic disfrazado de un archivo inofensivo”, dijo la empresa de ciberseguridad. “La ejecución de este script desencadena la descarga de los componentes de la siguiente etapa y marca el comienzo del compromiso”.

Esto incluye dos módulos:

- Un módulo de distribución basado en Python que recopila los contactos de WhatsApp de la víctima y reenvía automáticamente un archivo ZIP malicioso a cada uno de ellos, lo que conduce efectivamente a la distribución del malware similar a un gusano.

- Un módulo bancario que funciona en segundo plano y monitorea continuamente las actividades de navegación web de la víctima y se activa cuando se visitan URL relacionadas con la banca para recopilar credenciales y facilitar ganancias financieras.

“El autor del malware también implementó un mecanismo integrado para rastrear e informar métricas de propagación en tiempo real”, dijo Acronis. “El código registra periódicamente estadísticas como la cantidad de mensajes entregados exitosamente, la cantidad de intentos fallidos y la tasa de envío medida en mensajes por minuto”.