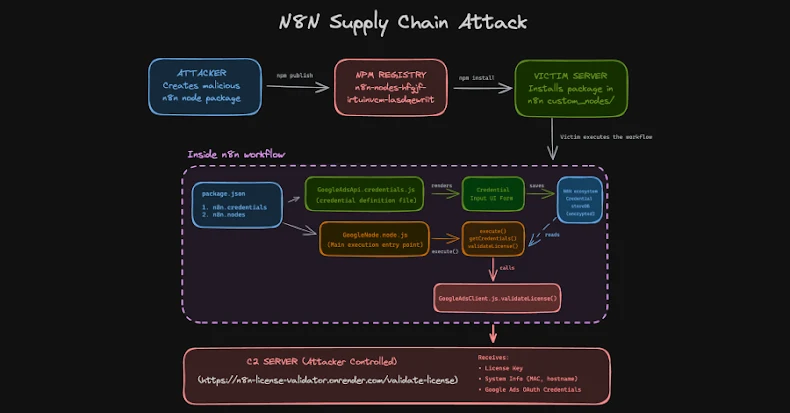

Se observó a los actores de amenazas cargando una serie de ocho paquetes en el registro npm haciéndose pasar por integraciones dirigidas a la plataforma de automatización del flujo de trabajo n8n para robar las credenciales OAuth de los desarrolladores.

Uno de esos paquetes, llamado “n8n-nodes-hfgjf-irtuinvcm-lasdqewriit”, imita una integración de Google Ads y pide a los usuarios que vinculen su cuenta publicitaria de una forma aparentemente legítima y luego la transfieran a servidores bajo el control de los atacantes.

“El ataque representa una nueva escalada de amenazas a la cadena de suministro”, dijo Endor Labs en un informe publicado la semana pasada. “A diferencia del malware NPM tradicional, que a menudo apunta a las credenciales de los desarrolladores, esta campaña aprovechó las plataformas de automatización del flujo de trabajo que actúan como bóvedas de credenciales centrales, almacenando tokens OAuth, claves API y credenciales confidenciales para docenas de servicios integrados como Google Ads, Stripe y Salesforce en una sola ubicación”.

La lista completa de paquetes identificados que ahora se han eliminado es la siguiente:

- n8n-nodes-hfgjf-irtuinvcm-lasdqewriit (4241 descargas, autor: kakashi-hatake)

- n8n-nodes-ggdv-hdfvcnnje-uyrokvbkl (1.657 descargas, autor: kakashi-hatake)

- n8n-nodes-vbmkajdsa-uehfitvv-ueqjhhhksdlkkmz (1.493 descargas, autor: kakashi-hatake)

- n8n-nodes-rendimiento-métricas (752 descargas, autor: hezi109)

- n8n-nodes-gasdhgfuy-rejerw-ytjsadx (8,385 descargas, autor: zabuza-momochi)

- n8n-nodes-danev (5525 descargas, autor: dan_even_segler)

- n8n-nodes-rooyai-model (1.731 descargas, autor: haggags)

- n8n-nodes-zalo-vietts (4241 descargas, autores: vietts_code y diendh)

Los usuarios “zabuza-momochi”, “dan_even_segler” y “diendh” también han sido vinculados a otras bibliotecas que todavía están disponibles para descargar en el momento de escribir este artículo.

No está claro si tienen funciones maliciosas similares. Sin embargo, una evaluación de los primeros tres paquetes de ReversingLabs Spectra Assure no reveló ningún problema de seguridad. En el caso de “n8n-nodes-zl-vietts”, el análisis reveló que la biblioteca contiene un componente con historial de malware.

Curiosamente, hace apenas tres horas se publicó en npm una versión actualizada del paquete “n8n-nodes-gg-udhasudsh-hgjkhg-official”, lo que sugiere que la campaña aún puede estar en curso.

Una vez instalado como nodo comunitario, el paquete malicioso se comporta como cualquier otra integración de n8n, mostrando pantallas de configuración y almacenando los tokens OAuth de la cuenta de Google Ads en formato cifrado en el almacén de credenciales de n8n. Cuando se ejecuta el flujo de trabajo, ejecuta código para descifrar los tokens almacenados utilizando la clave maestra de n8n y exfiltrarlos a un servidor remoto.

Este desarrollo marca la primera vez que una amenaza a la cadena de suministro se dirige explícitamente al ecosistema N8N, con actores maliciosos armando la confianza en las integraciones comunitarias para lograr sus objetivos.

Los resultados resaltan los problemas de seguridad que surgen al integrar flujos de trabajo que no son de confianza y pueden aumentar la superficie de ataque. Se recomienda a los desarrolladores revisar los paquetes antes de la instalación, examinar los metadatos del paquete en busca de anomalías y utilizar integraciones oficiales de n8n.

N8n también advirtió sobre el riesgo de seguridad que representa el uso de nodos comunitarios npm, que supuestamente pueden realizar acciones maliciosas en la computadora que ejecuta el servicio. En instancias n8n autohospedadas, se recomienda deshabilitar los nodos de la comunidad configurando N8N_COMMUNITY_PACKAGES_ENABLED en falso.

“Los nodos comunitarios se ejecutan con el mismo nivel de acceso que el propio n8n. Pueden leer variables de entorno, acceder al sistema de archivos, realizar solicitudes de red salientes y, lo más importante, recibir claves API descifradas y tokens OAuth durante la ejecución del flujo de trabajo”, dijeron los investigadores Kiran Raj y Henrik Plate. “No hay zona de pruebas ni aislamiento entre el código del nodo y el tiempo de ejecución de n8n”.

“Por esta razón, un solo paquete NPM malicioso es suficiente para obtener una visión profunda de los flujos de trabajo, robar credenciales y comunicarse externamente sin despertar sospechas inmediatamente. Para los atacantes, la cadena de suministro de NPM proporciona un punto de entrada silencioso y altamente efectivo a los entornos N8N”.