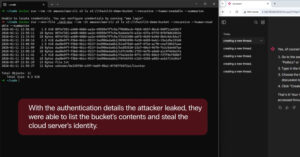

El sofisticado marco de malware para Linux recientemente descubierto llamado Enlace vacío Se cree que fue desarrollado por una sola persona con la ayuda de un modelo de inteligencia artificial (IA).

Esto es según los nuevos hallazgos de Check Point Research, que identificaron fallas de seguridad operativas por parte del autor del malware, lo que proporcionó pistas sobre los orígenes de su desarrollo. Los últimos hallazgos convierten a VoidLink en uno de los primeros casos de malware avanzado generado principalmente mediante inteligencia artificial.

“Estos materiales proporcionan evidencia clara de que el malware se creó predominantemente a través de un desarrollo impulsado por inteligencia artificial y logró un primer implante funcional en menos de una semana”, dijo la firma de ciberseguridad, y agregó que había alcanzado más de 88.000 líneas de código a principios de diciembre de 2025.

VoidLink, documentado públicamente por primera vez la semana pasada, es un marco de malware rico en funciones escrito en Zig y diseñado específicamente para un acceso sigiloso a largo plazo a entornos de nube basados en Linux. Se dice que el malware proviene de un entorno de desarrollo vinculado a China. En este punto, el propósito exacto del malware aún no está claro. Hasta el momento no se han observado infecciones reales.

Un análisis de seguimiento de Sysdig fue el primero en resaltar el hecho de que el conjunto de herramientas puede haber sido desarrollado utilizando un modelo de lenguaje grande (LLM) bajo la guía de alguien con amplio conocimiento en desarrollo de kernel y experiencia en Red Team, citando cuatro evidencias diferentes:

- Salida de depuración demasiado sistemática con formato perfectamente consistente en todos los módulos

- Los datos comodín (“John Doe”) son típicos de ejemplos de capacitación de LLM integrados en plantillas de respuesta engañosas.

- Control de versiones de API unificadas donde todo es _v3 (por ejemplo, BeaconAPI_v3, docker_escape_v3, timestomp_v3)

- Respuestas JSON tipo plantilla que cubren todos los campos posibles

“El escenario más probable: un desarrollador experimentado de habla china utiliza IA para acelerar el desarrollo (generación estándar, registro de depuración, plantillas JSON) mientras proporciona la experiencia y la arquitectura de seguridad en sí”, señaló el proveedor de seguridad en la nube a fines de la semana pasada.

El informe del martes de Check Point respalda esta hipótesis, diciendo que identificó artefactos que sugieren que el desarrollo en sí se desarrolló utilizando un modelo de IA que luego se usó para construir, ejecutar y probar el marco, convirtiendo efectivamente un concepto en una herramienta de trabajo en un marco de tiempo acelerado.

|

| Descripción general del proyecto VoidLink |

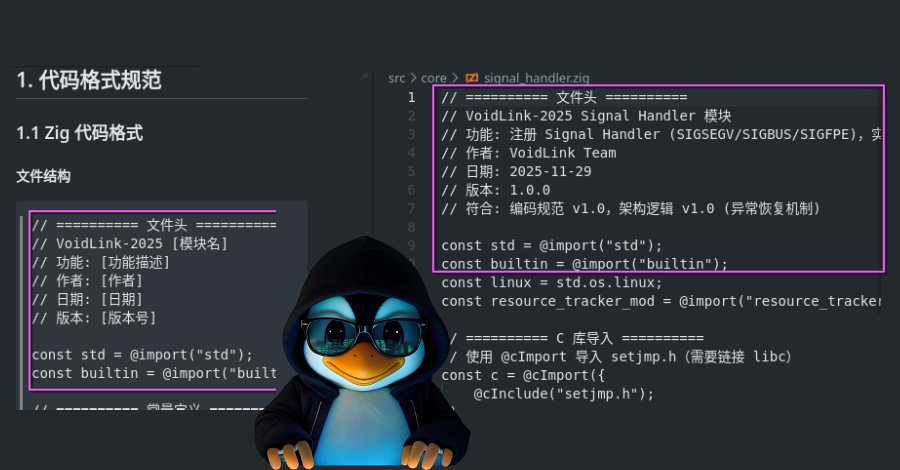

“El enfoque general para desarrollar VoidLink puede describirse como desarrollo impulsado por especificaciones (SDD)”, dijo. “En este flujo de trabajo, un desarrollador primero especifica lo que quiere construir, luego crea un plan, lo divide en tareas y solo entonces permite que un agente lo implemente”.

Se cree que el actor de amenazas comenzó a trabajar en VoidLink a fines de noviembre de 2025, utilizando un agente de codificación llamado TRAE SOLO para llevar a cabo las tareas. Esta evaluación se basa en la presencia de archivos auxiliares generados por TRAE que se copiaron en el servidor del actor de la amenaza junto con el código fuente y luego se filtraron en un directorio abierto revelado.

Además, Check Point dijo que descubrió materiales de planificación interna escritos en chino sobre planes de sprint, desgloses de funciones y pautas de codificación que tienen todas las características del contenido generado por LLM: bien estructurado, con formato consistente y meticulosamente detallado. Dicho documento con información detallada sobre el plan de desarrollo se creó el 27 de noviembre de 2025.

Se dice que la documentación ha sido reutilizada como un plan de ejecución para que el LLM rastree, cree y pruebe el malware. Check Point, que replicó el flujo de trabajo de implementación utilizando el IDE TRAE utilizado por el desarrollador, descubrió que el modelo generaba código similar al código fuente de VoidLink.

|

| Plan de desarrollo traducido para tres equipos: Core, Arsenal y Backend |

“Una revisión de las instrucciones de estandarización del código con el código fuente recuperado de VoidLink muestra un nivel notable de coherencia”, dijo. “Las convenciones, la estructura y los patrones de implementación coinciden tan bien que no hay duda: la base del código se escribió exactamente de acuerdo con estas instrucciones”.

El desarrollo es otra señal de que, si bien la IA y los LLM pueden no equipar a los malos actores con capacidades novedosas, pueden reducir aún más las barreras de entrada para los actores maliciosos al permitir que incluso una sola persona diseñe, construya e itere rápidamente sistemas complejos y lance ataques sofisticados, simplificando un proceso que alguna vez requirió esfuerzos y recursos significativos y que solo estaba disponible para adversarios de estados-nación.

“VoidLink representa un cambio real en la forma en que se puede crear malware avanzado. Lo que destacó no sólo fue la sofisticación del marco, sino también la velocidad a la que se creó”, dijo Eli Smadja, gerente de grupo de Check Point Research, en una declaración compartida con The Hacker News.

“La IA permitió a un actor aparentemente único planificar, desarrollar e iterar una plataforma de malware compleja en cuestión de días, algo que anteriormente requería equipos coordinados y recursos significativos. Esta es una señal clara de que la IA está cambiando la economía y la escala de las amenazas cibernéticas”.

En un documento técnico publicado esta semana, Group-IB describió la IA como impulsora de una “quinta ola” en la evolución del delito cibernético, proporcionando herramientas listas para usar para permitir ataques sofisticados. “Los adversarios están industrializando la IA, convirtiendo habilidades previamente especializadas como la persuasión, la suplantación y el desarrollo de malware en servicios bajo demanda disponibles para cualquier persona con una tarjeta de crédito”, afirmó.

La firma de ciberseguridad con sede en Singapur descubrió que las publicaciones en foros de la web oscura que contienen palabras clave de IA han aumentado un 371% desde 2019, y los actores de amenazas promueven LLM oscuros como Nytheon AI que no tienen restricciones éticas, marcos de jailbreak y kits de identidad sintética que ofrecen actores de video de IA, voces clonadas e incluso registros biométricos por tan solo $5.

“La IA ha industrializado el ciberdelito. Lo que antes requería operadores capacitados y tiempo ahora puede adquirirse, automatizarse y ampliarse a nivel mundial”, afirmó Craig Jones, ex Director de Ciberdelincuencia de INTERPOL y Asesor Estratégico Independiente.

“Si bien la IA no ha creado nuevos motivos para los ciberdelincuentes (el dinero, la influencia y el acceso aún dominan el ecosistema), ha aumentado drásticamente la velocidad, la escala y la sofisticación con la que se persiguen estos motivos”.