La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) agregó el jueves cuatro vulnerabilidades a su catálogo de vulnerabilidades explotadas conocidas (KEV), citando evidencia de explotación activa en la naturaleza.

La lista de vulnerabilidades es la siguiente:

- CVE-2025-68645 (Puntuación CVSS: 8.8): una vulnerabilidad de inclusión remota de archivos PHP en Synacor Zimbra Collaboration Suite (ZCS) que podría permitir a un atacante remoto crear solicitudes al punto final “/h/rest” y permitir la inclusión de archivos arbitrarios desde el directorio WebRoot sin autenticación (corregido en noviembre de 2025 con la versión 10.1.13)

- CVE-2025-34026 (Puntuación CVSS: 9,2): una omisión de autenticación en la plataforma de orquestación SD-WAN Versa Concerto que podría permitir a un atacante acceder a puntos finales administrativos (solucionado en abril de 2025 con la versión 12.2.1 GA).

- CVE-2025-31125 (Puntuación CVSS: 5.3): una vulnerabilidad de control de acceso en Vite Vitejs que podría permitir que el contenido de archivos arbitrarios se devuelva al navegador usando ?inline&import o ?raw?import (corregido en marzo de 2025 con las versiones 6.2.4, 6.1.3, 6.0.13, 5.4.16 y 4.5.11).

- CVE-2025-54313 (Puntuación CVSS: 7,5): una vulnerabilidad de código malicioso incrustado en eslint-config-prettier que podría permitir la ejecución de una DLL maliciosa llamada Scavenger Loader, diseñada para ofrecer un ladrón de información.

Vale la pena señalar que CVE-2025-54313 se refiere a un ataque a la cadena de suministro dirigido a eslint-config-prettier y otros seis paquetes npm, eslint-plugin-prettier, synckit, @pkgr/core, napi-postinstall, got-fetch, etc., que salió a la luz en julio de 2025.

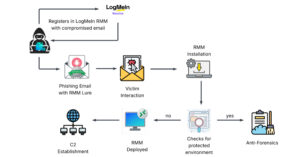

La campaña de phishing se dirigió a los mantenedores de paquetes con enlaces falsos que, con el pretexto de verificar su dirección de correo electrónico como parte del mantenimiento regular de la cuenta, capturaron sus credenciales y permitieron a los actores de amenazas lanzar versiones troyanizadas.

Según CrowdSec, los esfuerzos de explotación contra CVE-2025-68645 han estado en curso desde el 14 de enero de 2026. Actualmente no hay detalles sobre cómo se explotan las otras vulnerabilidades en la naturaleza.

De conformidad con la Directiva Operativa Vinculante (BOD) 22-01, las agencias federales del Poder Ejecutivo Civil (FCEB) deben realizar las correcciones necesarias para proteger sus redes de amenazas activas antes del 12 de febrero de 2026.