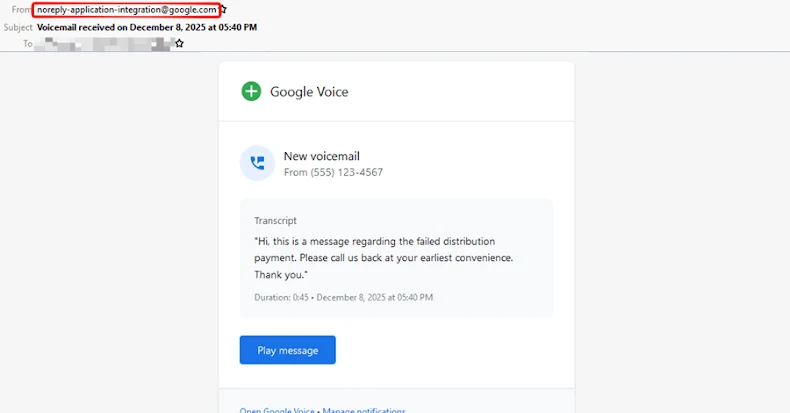

Investigadores de ciberseguridad han revelado detalles de una campaña de phishing en la que los atacantes se hacen pasar por mensajes legítimos generados por Google abusando del servicio de integración de aplicaciones de Google Cloud para enviar correos electrónicos.

Según Check Point, la actividad explota la confianza asociada con la infraestructura de Google Cloud para enviar mensajes desde una dirección de correo electrónico legítima (“noreply-application-integration@google(.)com”), lo que les permite evitar los filtros de seguridad de correo electrónico tradicionales y tener más posibilidades de terminar en las bandejas de entrada de los usuarios.

“Los correos electrónicos imitan notificaciones corporativas de rutina, como alertas de correo de voz y solicitudes de permiso o acceso a archivos, haciéndolos parecer normales y confiables para los destinatarios”, dijo la firma de ciberseguridad.

Se observó que los atacantes enviaron 9394 correos electrónicos de phishing a aproximadamente 3200 clientes durante un período de 14 días en diciembre de 2025. Las organizaciones afectadas estaban ubicadas en Estados Unidos, Asia Pacífico, Europa, Canadá y América Latina.

La campaña se centra en el abuso de la tarea Enviar correo electrónico de la integración de aplicaciones, que permite a los usuarios enviar notificaciones por correo electrónico personalizadas desde una integración. Google señala en su documentación de soporte que sólo se pueden agregar un máximo de 30 destinatarios a la tarea.

El hecho de que estos correos electrónicos puedan configurarse para enviarse a cualquier dirección de correo electrónico demuestra la capacidad del actor de amenazas para abusar de una función de automatización legítima en su beneficio y enviar correos electrónicos desde dominios propiedad de Google, evitando efectivamente las comprobaciones DMARC y SPF.

“Para aumentar aún más la confianza, los correos electrónicos siguieron de cerca el estilo y la estructura de las notificaciones de Google, incluido el formato y el lenguaje familiares”, dijo Check Point. “Los señuelos a menudo hacían referencia a mensajes de correo de voz o afirmaban que al destinatario se le había concedido acceso a un archivo o documento compartido, como el acceso a un archivo 'Q4', y animaban a los destinatarios a hacer clic en enlaces incrustados y tomar medidas inmediatas”.

La cadena de ataque es un flujo de redirección de varias etapas que comienza cuando un destinatario de correo electrónico hace clic en un enlace alojado en Storage.cloud.google(.)com, otro servicio confiable de Google Cloud. El esfuerzo se considera otro intento de reducir la desconfianza de los usuarios y darles una apariencia de legitimidad.

Luego, el enlace redirige al usuario al contenido proporcionado por googleusercontent(.)com y le presenta un CAPTCHA falso o verificación basada en imágenes que actúa como una barrera al evitar que los escáneres automatizados y las herramientas de seguridad examinen la infraestructura de ataque, al tiempo que permite el paso a usuarios reales.

Una vez que se completa la fase de validación, el usuario es redirigido a una página de inicio de sesión falsa de Microsoft alojada en un dominio que no es de Microsoft y, en última instancia, roba todas las credenciales ingresadas por las víctimas.

En respuesta a los hallazgos, Google ha bloqueado los esfuerzos de phishing que abusan de la funcionalidad de notificación por correo electrónico dentro de la integración de aplicaciones de Google Cloud, y agregó que está tomando medidas adicionales para evitar mayores abusos.

El análisis de Check Point encontró que la campaña se dirigió principalmente a los sectores de manufactura, tecnología, finanzas, servicios profesionales y comercio minorista, aunque también se destacaron otras industrias, incluidas los medios de comunicación, la educación, la atención médica, la energía, el gobierno, los viajes y el transporte.

“Estos sectores a menudo dependen de notificaciones automáticas, documentos compartidos y flujos de trabajo basados en permisos, lo que hace que las advertencias de marca de Google sean particularmente convincentes”, continuó. “Esta campaña demuestra cómo los atacantes pueden abusar de las capacidades legítimas de automatización y flujo de trabajo de la nube para difundir el phishing a escala sin la suplantación de identidad tradicional”.