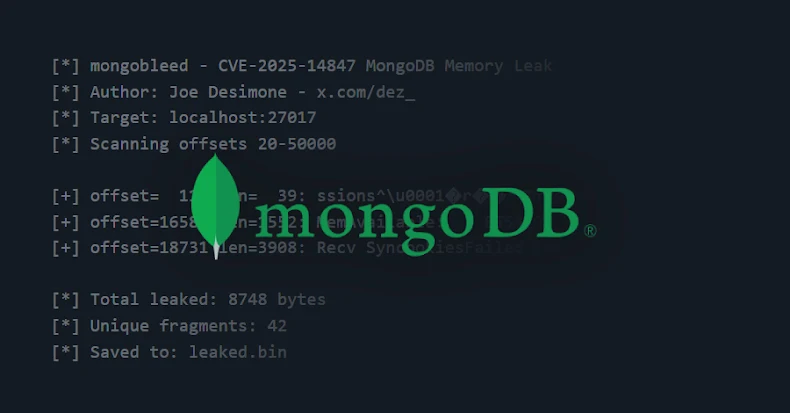

Se está explotando activamente una vulnerabilidad recientemente revelada en MongoDB, con más de 87.000 instancias potencialmente vulnerables identificadas en todo el mundo.

La falla de seguridad en cuestión es CVE-2025-14847 (Puntuación CVSS: 8,7), que permite a un atacante no autenticado filtrar de forma remota datos confidenciales del almacenamiento del servidor MongoDB. Tiene el nombre en código MongoBleed.

“Una falla en la compresión zlib permite a los atacantes provocar fugas de información”, dijo OX Security. “Al enviar paquetes de red con formato incorrecto, un atacante puede extraer fragmentos de datos privados”.

El problema se origina en la implementación de descompresión de mensajes zlib del servidor MongoDB (“message_compressor_zlib.cpp”). Afecta a instancias con la compresión zlib habilitada, que es la configuración predeterminada. La explotación exitosa de la falla podría permitir a un atacante extraer información confidencial de los servidores MongoDB, incluida información de usuario, contraseñas y claves API.

“Aunque el atacante puede necesitar enviar una gran cantidad de solicitudes para capturar toda la base de datos, y algunos datos pueden no tener sentido, cuanto más tiempo tenga un atacante, más información podrá recopilar”, añadió OX Security.

La empresa de seguridad en la nube Wiz dijo que CVE-2025-14847 se debe a una falla en la lógica de descompresión de mensajes de red basada en zlib, que permite a un atacante no autenticado enviar paquetes de red comprimidos y con formato incorrecto para activar la vulnerabilidad y acceder a memoria de montón no inicializada sin credenciales válidas o interacción del usuario.

“La lógica afectada devolvió el tamaño del búfer asignado (output.length()) en lugar de la longitud real de los datos descomprimidos, lo que permitió que cargas útiles de tamaño insuficiente o con formato incorrecto liberaran la memoria del montón adyacente”, dijeron los investigadores de seguridad Merav Bar y Amitai Cohen. “Debido a que se puede acceder a la vulnerabilidad antes de la autenticación y no requiere la interacción del usuario, los servidores MongoDB expuestos en Internet están particularmente en riesgo”.

Los datos de la empresa de gestión de superficies de ataque Censys muestran que hay más de 87.000 instancias potencialmente vulnerables, la mayoría de las cuales están ubicadas en EE. UU., China, Alemania, India y Francia. Wiz descubrió que el 42% de los entornos de nube tienen al menos una instancia de MongoDB en una versión vulnerable a CVE-2025-14847. Esto incluye recursos internos y basados en Internet.

Actualmente se desconocen los detalles exactos del tipo de ataques que aprovechan la vulnerabilidad. Se recomienda a los usuarios actualizar a las versiones 8.2.3, 8.0.17, 7.0.28, 6.0.27, 5.0.32 y 4.4.30 de MongoDB. Se han aplicado parches para MongoDB Atlas. Vale la pena señalar que la vulnerabilidad también afecta al paquete rsync de Ubuntu, ya que utiliza zlib.

Como solución temporal, se recomienda deshabilitar la compresión zlib en el servidor MongoDB iniciando mongod o mongos con una opción networkMessageCompressors o net.compression.compressors que omita explícitamente zlib. Las mitigaciones adicionales incluyen limitar la exposición de la red de los servidores MongoDB y monitorear los registros de MongoDB para detectar conexiones anómalas de autenticación previa.