El actor de amenazas patrocinado por el estado ruso nombrado APT28 Se rastreó hasta lo que llamó una campaña “sostenida” de recolección de credenciales dirigida a usuarios de UKR(.)net, un popular servicio de mensajería y correo web en Ucrania.

La actividad, observada por Insikt Group de Recorded Future entre junio de 2024 y abril de 2025, se basa en hallazgos anteriores de la empresa de ciberseguridad en mayo de 2024, que detallaban los ataques del grupo de hackers a redes europeas utilizando el malware HeadLace y los sitios web de recolección de credenciales.

APT28 también se rastrea como BlueDelta, Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy y TA422. Se estima que está afiliado a la Dirección Principal Rusa del Estado Mayor de las Fuerzas Armadas de la Federación Rusa (GRU).

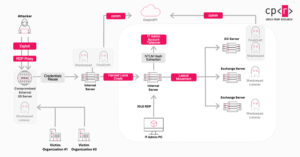

Los últimos ataques incluyen el uso de páginas de inicio de sesión de estilo UKR(.)net en servicios legítimos como Mocky para engañar a los destinatarios para que ingresen sus credenciales de inicio de sesión y códigos de autenticación de dos factores (2FA). Los enlaces a estas páginas están integrados en documentos PDF distribuidos a través de correos electrónicos de phishing.

Los enlaces se acortan utilizando servicios como tiny(.)cc o tinyurl(.)com. En algunos casos, también se observó que el actor de amenazas utilizaba subdominios creados en plataformas como Blogger (*.blogspot(.)com) para iniciar una cadena de redireccionamiento de dos pasos que conducía a la página de recopilación de credenciales.

El esfuerzo es parte de una serie más amplia de operaciones de phishing y robo de credenciales llevadas a cabo por el atacante desde mediados de la década de 2000, dirigidas a instituciones gubernamentales, contratistas de defensa, proveedores de armas, empresas de logística y grupos de expertos políticos en pos de los objetivos estratégicos de Rusia.

“Si bien esta campaña no revela objetivos específicos, el enfoque histórico de BlueDelta en el robo de credenciales para permitir la recopilación de información proporciona fuertes indicadores de su probable intención de recopilar información confidencial de usuarios ucranianos para respaldar requisitos más amplios de inteligencia de GRU”, dijo la compañía propiedad de Mastercard en un informe compartido con The Hacker News.

Lo que ha cambiado es la transición del uso de enrutadores comprometidos a servicios de túnel proxy como ngrok y Serveo para capturar y reenviar las credenciales robadas y los códigos 2FA.

“El continuo abuso por parte de BlueDelta del alojamiento gratuito y de la infraestructura de túneles anónimos probablemente refleje una respuesta adaptativa a los desmantelamiento de infraestructuras liderados por Occidente a principios de 2024”, dijo Recorded Future. “La campaña subraya el interés constante del GRU en comprometer las credenciales de los usuarios ucranianos para apoyar operaciones de inteligencia en medio de la guerra en curso de Rusia en Ucrania”.