Una nueva campaña llamada Fantasma Póster utilizó archivos de logotipos de 17 complementos del navegador Mozilla Firefox para incrustar código JavaScript malicioso diseñado para secuestrar enlaces de afiliados, inyectar códigos de seguimiento y cometer fraude publicitario y de clics.

Según Koi Security, que descubrió la campaña, las extensiones se descargaron más de 50.000 veces en total. Los complementos ya no están disponibles.

Estos programas de navegador se anunciaban como VPN, utilidades de captura de pantalla, bloqueadores de publicidad y versiones no oficiales de Google Translate. El complemento más antiguo, Modo oscuro, se lanzó el 25 de octubre de 2024 y ofrece la posibilidad de habilitar un tema oscuro para todos los sitios web. La lista completa de complementos del navegador se puede encontrar a continuación:

- VPN gratuita

- Captura de pantalla

- Clima (mejor pronóstico del tiempo)

- Gesto del mouse (crxMouse)

- Caché: cargador rápido de sitios

- Descargador de MP3 gratuito

- Traductor de Google (google-translate-clic derecho)

- Traductor de Google

- VPN global: gratis para siempre

- Modo oscuro del lector oscuro

- Traductor – Google Bing Baidu DeepL

- Clima (me gusta el clima)

- Traductor de Google (extensión Google Translate Pro)

- 谷歌翻译

- ver videos gratis en libretv

- Ad Stop: el mejor bloqueador de anuncios

- Traductor de Google (haga clic derecho en Google Translate)

“Lo que realmente ofrecen es una carga útil de malware de múltiples etapas que monitorea todo lo que usted navega, anula las medidas de seguridad de su navegador y abre una puerta trasera para la ejecución remota de código”, dijeron los investigadores de seguridad Lotan Sery y Noga Gouldman.

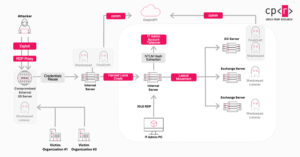

La cadena de ataque comienza cuando se recupera el archivo del logotipo cuando se carga una de las extensiones anteriores. El código malicioso analiza el archivo para buscar una marca que contenga el carácter “===” para extraer el código JavaScript, un cargador que se pone en contacto con un servidor externo (“www.liveupdt(.)com” o “www.dealctr(.)com”) para recuperar la carga principal y espera 48 horas entre cada intento.

Para evadir aún más la detección, el cargador está configurado para recuperar solo la carga útil el 10% del tiempo. Esta aleatoriedad es una decisión consciente introducida para eludir los esfuerzos de monitorear el tráfico de la red. La carga útil recuperada es un completo conjunto de herramientas codificado de forma personalizada y diseñado para monetizar la actividad del navegador sin el conocimiento de la víctima de cuatro maneras diferentes:

- Secuestro de enlaces de afiliados, donde se interceptan enlaces de afiliados a sitios de comercio electrónico como Taobao o JD.com, privando a los afiliados legítimos de su comisión.

- Inyección de seguimiento que inyecta el código de seguimiento de Google Analytics en cada página web visitada por la víctima para crear un perfil silencioso.

- Al eliminar los encabezados de seguridad, se eliminan encabezados de seguridad como Content-Security-Policy y X-Frame-Options de las respuestas HTTP, lo que expone a los usuarios a ataques de clickjacking y scripts entre sitios.

- Inyección de iframe oculta que inyecta iframes invisibles en páginas para cargar URL desde servidores controlados por atacantes y permitir el fraude en anuncios y clics.

- Omisión de CAPTCHA que utiliza varios métodos para evitar los desafíos de CAPTCHA y evitar las medidas de seguridad de detección de bots.

“¿Por qué el malware debería eludir los CAPTCHA? Porque algunas de sus operaciones, como las inyecciones ocultas de iframe, activan la detección de bots”, explicaron los investigadores. “El malware debe demostrar que es 'humano' para poder seguir funcionando”.

Además de las comprobaciones de probabilidad, los complementos también incluyen retrasos temporales que impiden que el malware se active más de seis días después de la instalación. Estas técnicas de evasión de múltiples capas hacen que sea más difícil ver lo que sucede detrás de escena.

Es importante enfatizar aquí que no todas las extensiones mencionadas anteriormente utilizan la misma cadena de ataque esteganográfica, sino que todas exhiben el mismo comportamiento y se comunican con la misma infraestructura de comando y control (C2), lo que sugiere que es el trabajo de un único actor de amenaza o grupo de amenaza que ha experimentado con diferentes cebos y métodos.

El desarrollo se produce pocos días después de que se descubriera que una popular extensión VPN para Google Chrome y Microsoft Edge interceptaba en secreto conversaciones de IA de ChatGPT, Claude y Gemini y las reenviaba a intermediarios de datos. En agosto de 2025, se observó otra extensión de Chrome llamada FreeVPN.One que recopilaba capturas de pantalla, información del sistema y ubicaciones de los usuarios.

“Las VPN gratuitas prometen privacidad, pero nada en la vida es gratis”, afirmó Koi Security. “En cambio, siguen realizando vigilancia”.