Yakarta, CNN Indonesia —

Aplicaciones de terceros para televisor androideSmartTube, convertido en nido malware Luego, los piratas informáticos pueden ingresar a los sistemas de los desarrolladores y distribuir actualizaciones maliciosas a los usuarios.

El incidente salió a la luz después de que varios usuarios informaran que Play Protect, el motor antivirus integrado de Android, bloqueaba SmartTube en sus dispositivos y advertían sobre los riesgos.

PUBLICIDAD

Desplácese para continuar con el contenido

El desarrollador de SmartTube, Yuriy Yuliskov, dijo que sus claves digitales fueron pirateadas el fin de semana pasado, lo que provocó la inyección de malware en la aplicación.

Yuliskov revocó la antigua clave de inicio de sesión y dijo que pronto lanzaría una nueva versión con una ID de aplicación separada, al tiempo que animaba a los usuarios a cambiar a ella.

SmartTube es una de las plataformas de YouTube de terceros más descargadas para Android TV, Fire TV Stick, Android TV Box y dispositivos similares.

Su popularidad se debe al hecho de que esta aplicación es gratuita, puede bloquear anuncios y funciona bien en dispositivos de baja especificación.

Un usuario que realizó ingeniería inversa en la versión comprometida de SmartTube número 30.51 descubrió que la aplicación contenía: bibliotecas nativas nombre oculto libalphasdk.so (VirusTotal). Esta biblioteca no está incluida en el código fuente público, por lo que se supone que se incluirá en la versión de lanzamiento.

“Probablemente malware. Este archivo no forma parte de mi proyecto ni de ningún SDK que utilice. Su presencia en el APK es inesperada y sospechosa. Recomiendo precaución hasta que se verifique su origen”, dijo Yuliskov en un hilo de GitHub, citado por computadora que suena, Lunes (1 de diciembre).

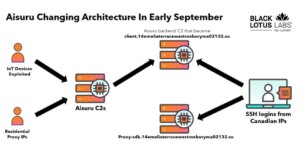

Bibliotecas Se ejecuta silenciosamente en segundo plano sin interacción del usuario, tomando huellas digitales del dispositivo host, registrándolo con un backend remoto y enviando periódicamente métricas y recuperando configuraciones a través de un canal de comunicación cifrado.

Todo esto sucede sin ninguna señal visual para el usuario. Aunque no hay evidencia de actividad maliciosa como robo de cuentas o participación en botnets DDoS, el riesgo de permitir dicha actividad sigue siendo alto.

Aunque el desarrollador anunció el lanzamiento de una versión beta segura y estable en Telegram, aún no ha llegado al repositorio oficial de GitHub del proyecto.

Además, los desarrolladores no han proporcionado detalles completos sobre lo que realmente sucedió, lo que ha generado problemas de confianza en la comunidad.

Además, Yuliskov prometió abordar todas las inquietudes una vez que se lance la versión final de la nueva aplicación en la tienda F-Droid.

Hasta que el desarrollador revele públicamente y de forma transparente todos los detalles en un informe detallado posterior al incidente, se recomienda a los usuarios que se queden con versiones anteriores que se consideran seguras, eviten iniciar sesión con cuentas premium y deshabiliten las actualizaciones automáticas.

También se recomienda a los usuarios afectados que restablezcan las contraseñas de sus cuentas de Google, revisen la consola de la cuenta para detectar accesos no autorizados y eliminen los servicios que no reconocen.

Actualmente no está claro exactamente cuándo ocurrió la infracción o qué versiones de SmartTube son seguras de usar. Un usuario informó que Play Protect no reconoce la versión 30.19 y, por lo tanto, parece ser seguro.

“Varias compilaciones antiguas que aparecieron en GitHub fueron comprometidas accidentalmente por malware que estaba en mi computadora de desarrollo en el momento de su creación. Cuando me di cuenta del problema a finales de noviembre, inmediatamente limpié el sistema y limpié el entorno, incluido el repositorio de GitHub”, explica Yuliskov.

“Me di cuenta del problema del malware en torno a la versión 30.47, pero según informes recientes de usuarios, el problema ocurrió alrededor de la versión 30.43. Así que tengo entendido que la versión infectada es 30.43-30.47”, añadió.

Dijo que la nueva clave se aplicará a las versiones 30.55 y superiores.

“Después de limpiar el entorno, se lanzaron algunas compilaciones con la clave anterior (construida en un sistema limpio), pero a partir de la versión 30.55 cambié a la nueva clave por razones de seguridad. La diferencia de hash para 30.47 Stable v7a probablemente se debió a un intento de restaurar esta compilación después de limpiar el sistema infectado”, concluyó.

(lom/dmi)

(Gambas: vídeo de CNN)