Se observó una nueva campaña de phishing de varias etapas dirigida a usuarios de Rusia con ransomware y un troyano de acceso remoto llamado Amnesia RAT.

“El ataque comienza con señuelos de ingeniería social distribuidos a través de documentos relacionados con el negocio diseñados para parecer rutinarios e inocuos”, dijo Cara Lin, investigadora de Fortinet FortiGuard Labs, en un desglose técnico publicado esta semana. “Estos documentos y los guiones que los acompañan sirven como una distracción visual, dirigiendo a las víctimas a tareas falsas o informes de estado mientras la actividad maliciosa ocurre silenciosamente en segundo plano”.

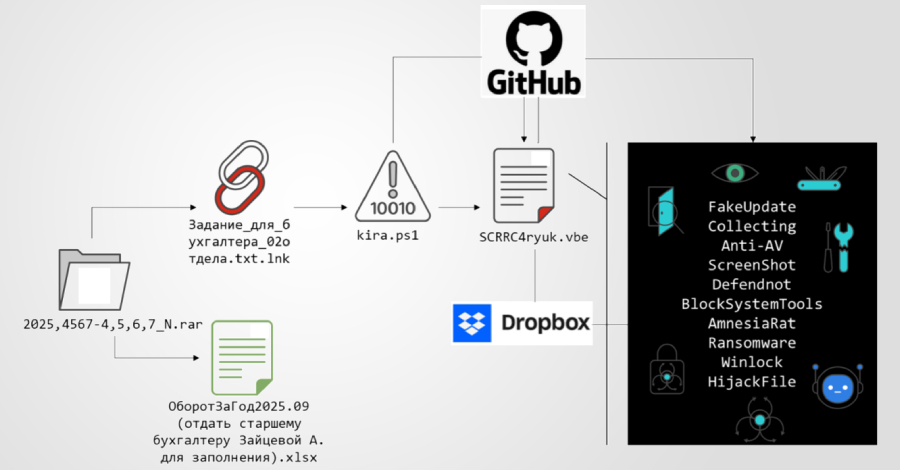

La campaña destaca por varias razones. En primer lugar, utiliza múltiples servicios de nube pública para distribuir diferentes tipos de cargas útiles. Si bien GitHub se utiliza principalmente para distribuir scripts, las cargas binarias se implementan en Dropbox. Esta separación complica los esfuerzos de erradicación y mejora efectivamente la resiliencia.

Otra “característica definitoria” de la campaña, según Fortinet, es el abuso operativo de “Defensenot” para desactivar Microsoft Defender. Defendnot fue lanzado el año pasado por un investigador de seguridad que utiliza el alias en línea es3n1n para engañar al programa de seguridad haciéndole creer que ya había otro producto antivirus instalado en el host de Windows.

La campaña utiliza ingeniería social para distribuir archivos comprimidos que contienen varios documentos engañosos y un acceso directo malicioso de Windows (LNK) con nombres de archivos en ruso. El archivo LNK utiliza una doble extensión (“Задание_для_бухгалтера_02отдела.txt.lnk”) para dar la impresión de que es un archivo de texto.

Cuando se ejecuta, ejecuta un comando de PowerShell para recuperar el script de PowerShell de la siguiente etapa alojado en un repositorio de GitHub (“github(.)com/Mafin111/MafinREP111”), que luego sirve como cargador de primera etapa para ganar terreno, preparar el sistema para ocultar evidencia de actividad maliciosa y pasar el flujo de control a etapas posteriores.

“El script inicialmente suprime la ejecución visible al ocultar mediante programación la ventana de la consola PowerShell”, dijo Fortinet. “Esto elimina cualquier evidencia visual inmediata de que se está ejecutando un script. Luego se genera un documento de texto señuelo en el directorio de datos de la aplicación local del usuario. Una vez escrito en el disco, el documento señuelo se abre automáticamente”.

Una vez que se muestra el documento a la víctima, para mantener la artimaña, el script envía un mensaje al atacante utilizando la API del bot de Telegram, informando al operador que la primera etapa se completó con éxito. Con un retraso introducido intencionalmente de 444 segundos después, el script de PowerShell ejecuta un script de Visual Basic (“SCRRC4ryuk.vbe”) alojado en la misma ubicación del repositorio.

Esto proporciona dos beneficios clave: mantiene el cargador liviano y permite a los actores de amenazas actualizar o reemplazar rápidamente la funcionalidad de la carga útil sin tener que realizar cambios en la cadena de ataque en sí.

El script de Visual Basic está muy ofuscado y actúa como un controlador, ensamblando la carga útil de la siguiente etapa directamente en la memoria, evitando dejar artefactos en el disco. El script en la etapa final verifica si se está ejecutando con privilegios elevados y, de lo contrario, muestra repetidamente un mensaje de Control de cuentas de usuario (UAC) para obligar a la víctima a otorgarle los permisos necesarios. El guión se detiene durante 3000 milisegundos entre intentos.

En la siguiente fase, el malware inicia una serie de acciones para suprimir la visibilidad, neutralizar las protecciones de los endpoints, realizar reconocimiento, impedir la recuperación y finalmente entregar las cargas útiles principales.

- Configure las exclusiones de Microsoft Defender para evitar que el programa escanee datos de programa, archivos de programa, escritorio, descargas y el directorio temporal del sistema.

- Utilice PowerShell para desactivar componentes de protección adicionales de Defender

- Utilice “defendnot” para registrar un producto antivirus falso en la interfaz del Centro de seguridad de Windows y hacer que Microsoft Defender se desactive para evitar posibles conflictos.

- Realice reconocimiento y monitoreo ambiental mediante capturas de pantalla usando un módulo .NET especial descargado del repositorio de GitHub, que toma una captura de pantalla cada 30 segundos, la guarda como una imagen PNG y filtra los datos usando un bot de Telegram.

- Deshabilite las herramientas administrativas y de diagnóstico de Windows manipulando los controles de políticas basados en el registro.

- Implementar un mecanismo de secuestro de asociación de archivos para que cuando se abran archivos con ciertas extensiones predefinidas, se presente a la víctima un mensaje indicándole que se comunique con el actor de la amenaza a través de Telegram.

Una de las cargas útiles finales que se implementará luego de la desactivación exitosa de los controles de seguridad y los mecanismos de recuperación es Amnesia RAT (“svchost.scr”), que se obtiene de Dropbox y es capaz de realizar un robo generalizado de datos y control remoto. Está diseñado para robar información almacenada en navegadores web, billeteras de criptomonedas, Discord, Steam y Telegram, así como metadatos del sistema, capturas de pantalla, imágenes de cámaras web, audio de micrófono, portapapeles y títulos de ventanas activas.

“La RAT permite una interacción remota completa, incluida la enumeración y terminación de procesos, la ejecución de comandos de shell, la entrega de cargas útiles arbitrarias y la ejecución de malware adicional”, dijo Fortinet. “La exfiltración se produce principalmente a través de HTTPS utilizando las API del bot de Telegram. Se pueden cargar conjuntos de datos más grandes a servicios de alojamiento de archivos de terceros, como GoFile, y los enlaces de descarga se reenvían al atacante a través de Telegram”.

En general, Amnesia RAT facilita el robo de credenciales, el robo de sesiones, el fraude financiero y la recopilación de datos en tiempo real, lo que la convierte en una herramienta integral para la apropiación de cuentas y los ataques de seguimiento.

La segunda carga útil entregada por el script es un ransomware derivado de la familia de ransomware Hakuna Matata, configurado para cifrar documentos, archivos, imágenes, medios, código fuente y recursos de aplicaciones en el punto final infectado, no sin antes finalizar cualquier proceso que pueda afectar su funcionalidad.

Además, el ransomware monitorea el contenido del portapapeles y cambia silenciosamente las direcciones de las billeteras de criptomonedas con billeteras controladas por el atacante para redirigir las transacciones. La secuencia de infección finaliza cuando el script implementa WinLocker para limitar la interacción del usuario.

“Esta cadena de ataque demuestra cómo las campañas de malware modernas pueden lograr un compromiso completo del sistema sin explotar las vulnerabilidades del software”, concluyó Lin. “Al abusar sistemáticamente de las funciones nativas de Windows, las herramientas de administración y los mecanismos de aplicación de políticas, el atacante desactiva las defensas de los terminales antes de implementar herramientas de monitoreo persistentes y cargas útiles destructivas”.

Para combatir el uso indebido defensivo de la API del Centro de seguridad de Windows, Microsoft recomienda que los usuarios habiliten la protección contra manipulaciones para evitar cambios no autorizados en la configuración de Defender y monitorear llamadas API sospechosas o cambios en el servicio de Defender.

El desarrollo se produce cuando los departamentos de recursos humanos, nómina y administración interna de empresas rusas han sido atacados por un actor de amenazas UNG0902 para entregar un implante desconocido llamado DUPERUNNER, que es responsable de cargar AdaptixC2, un marco de comando y control (C2). La campaña de phishing, cuyo nombre en código es Operación DupeHike, lleva en marcha desde noviembre de 2025.

Según Seqrite Labs, los ataques implican el uso de documentos falsos sobre temas como bonificaciones a los empleados y políticas financieras internas para convencer a los destinatarios de que abran un archivo LNK malicioso en archivos ZIP, lo que lleva a la ejecución de DUPERUNNER.

El implante accede a un servidor externo para recuperar y mostrar un documento PDF señuelo mientras se realizan en segundo plano la creación de perfiles del sistema y la descarga de la baliza AdaptixC2.

En los últimos meses, es probable que las organizaciones rusas también hayan sido atacadas por otro actor de amenazas llamado Paper Werewolf (también conocido como GOFFEE), que ha utilizado señuelos generados por inteligencia artificial (IA) y archivos DLL compilados como complementos XLL de Excel para proporcionar una puerta trasera llamada EchoGather.

“Una vez lanzada, la puerta trasera recopila información del sistema, se comunica con un servidor de comando y control (C2) codificado y admite la ejecución de comandos y operaciones de transferencia de archivos”, dijo Nicole Fishbein, investigadora de seguridad de Intezer. “Se comunica con el C2 a través de HTTP(S) utilizando la API WinHTTP”.