Investigadores de ciberseguridad han revelado detalles de una campaña en curso llamada KongTuke, que utilizó una extensión maliciosa de Google Chrome haciéndose pasar por un bloqueador de anuncios para bloquear intencionalmente el navegador web y engañar a las víctimas para que ejecutaran comandos arbitrarios utilizando señuelos similares a ClickFix para difundir un troyano de acceso remoto (RAT) previamente indocumentado llamado ModeloRAT.

Esta nueva escalada de ClickFix ha recibido el nombre en código CrashFix de Huntress.

KongTuke, también conocido como 404 TDS, Chaya_002, LandUpdate808 y TAG-124, es el nombre de un sistema de distribución de tráfico (TDS) conocido por perfilar los hosts víctimas antes de redirigirlos a un sitio de entrega de carga útil que infecta sus sistemas. Luego, el acceso a estos hosts comprometidos se comparte con otros actores de amenazas, incluidos grupos de ransomware, para una mayor distribución de malware.

Los grupos cibercriminales que han explotado la infraestructura TAG-124 incluyen el ransomware Rhysida, el ransomware Interlock y TA866 (también conocido como Asylum Ambuscade), y el actor de amenazas también está asociado con SocGholish y D3F@ck Loader, según un informe de abril de 2025 de Recorded Future.

En la cadena de ataque documentada por la empresa de ciberseguridad, se decía que la víctima estaba buscando un bloqueador de anuncios cuando recibió un anuncio malicioso que lo redireccionaba a una extensión alojada en la tienda web oficial de Chrome.

La extensión del navegador en cuestión, “NexShield – Advanced Web Guardian” (ID: cpcdkmjddocikjdkbbeiaafnpdbdafmi), afirma ser el “escudo de privacidad definitivo” y pretende proteger a los usuarios de anuncios, rastreadores, malware y contenido intrusivo en sitios web. Se ha descargado al menos 5.000 veces. Actualmente ya no está disponible para descargar.

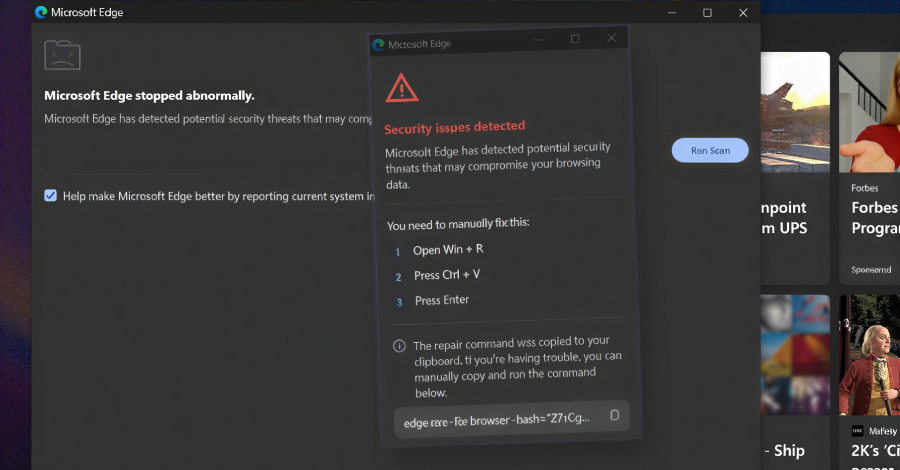

Según Huntress, la extensión es un clon casi idéntico de uBlock Origin Lite versión 2025.1116.1841, un complemento legítimo de bloqueo de anuncios disponible para los principales navegadores web. Está diseñado para mostrar una alerta de seguridad falsa que afirma que el navegador se ha “detenido de forma anormal” y solicita a los usuarios que realicen un “escaneo” para solucionar una posible amenaza de seguridad detectada por Microsoft Edge.

Si el usuario decide ejecutar el análisis, a la víctima se le presentará una advertencia de seguridad falsa que le indicará que abra el cuadro de diálogo Ejecutar de Windows, pegue el comando mostrado que ya se ha copiado en el portapapeles y lo ejecute. Esto, a su vez, hace que el navegador se congele y bloquee por completo al lanzar un ataque de denegación de servicio (DoS) que establece nuevas conexiones de puerto de ejecución a través de un bucle infinito que desencadena repetidamente mil millones de iteraciones del mismo paso.

Esta técnica de agotamiento de recursos da como resultado un consumo excesivo de memoria, lo que hace que el navegador web se vuelva lento, no responda y, finalmente, falle.

Una vez instalada, la extensión también pretende transmitir una identificación única a un servidor controlado por el atacante (“nexsnield(.)com”), brindando así a los operadores la oportunidad de rastrear a las víctimas. Además, tiene un mecanismo de ejecución retardada que garantiza que el comportamiento malicioso se active sólo 60 minutos después de la instalación. Después de eso, la carga útil se ejecutará cada 10 minutos.

“La ventana emergente sólo aparece cuando se inicia el navegador, cuando el navegador deja de responder”, dijeron los investigadores Anna Pham, Tanner Filip y Dani López. “Antes de ejecutar DoS, se almacena una marca de tiempo en el almacenamiento local. Cuando el usuario fuerza el cierre y reinicia su navegador, el controlador de inicio verifica si esta marca de tiempo existe. Si existe, aparece la ventana emergente CrashFix y se elimina la marca de tiempo”.

“El DoS solo se ejecutará si el UUID está presente (lo que significa que se está rastreando al usuario), el servidor C2 responde exitosamente a una solicitud de recuperación y la ventana emergente se abrió al menos una vez y luego se cerró. Esta última condición puede ser intencional para garantizar que el usuario interactúe con la extensión antes de que se active la carga útil”.

El resultado final es que crea su propio bucle y activa la advertencia falsa cada vez que la víctima cierra y reinicia el navegador después de que deja de responder debido al ataque DoS. Si no se elimina la extensión, el ataque se desencadenará nuevamente después de 10 minutos.

La ventana emergente también contiene varias técnicas anti-análisis que deshabilitan los menús contextuales del botón derecho y evitan intentos de utilizar atajos de teclado para iniciar herramientas de desarrollador. El comando CrashFix utiliza la utilidad legítima de Windows finger.exe para recuperar y ejecutar la carga útil de la siguiente etapa desde el servidor del atacante (“199.217.98(.)108”). El uso del comando con el dedo por parte de KongTuke fue documentado en diciembre de 2025 por el investigador de seguridad Brad Duncan.

La carga útil recibida por el servidor es un comando de PowerShell configurado para recuperar un script de PowerShell secundario, que a su vez toma una página del manual de SocGholish y utiliza múltiples capas de codificación Base64 y operaciones XOR para ocultar el malware de la siguiente etapa.

El blob descifrado analiza los procesos en ejecución en busca de más de 50 herramientas e indicadores de análisis de máquinas virtuales y deja de ejecutarse inmediatamente si se encuentra. También verifica si la computadora está unida a un dominio o es independiente y envía una solicitud HTTP POST al mismo servidor que contiene dos datos:

- Una lista de productos antivirus instalados.

- Un indicador con un valor de ABCD111 para máquinas de GRUPO DE TRABAJO independiente o BCDA222 para hosts unidos a un dominio

En el caso de que el sistema comprometido esté marcado como vinculado a un dominio, la cadena de ataque KongTuke culmina con la implementación de ModeloRAT, un RAT de Windows basado en Python con todas las funciones que utiliza cifrado RC4 para comunicaciones de comando y control (C2) (“170.168.103(.)208” o “158.247.252(.)178”), usando persistencia. El registro configura y facilita la ejecución de archivos binarios. DLL, scripts de Python y comandos de PowerShell.

ModeloRAT está equipado para actualizarse o finalizarse cuando se recibe un comando de actualización automática (“VERSION_UPDATE”) o un comando de terminación (“TERMINATION_SIGNAL”). También implementa diversa lógica de balizamiento para pasar desapercibido.

“En funcionamiento normal, se utiliza un intervalo estándar de 300 segundos (5 minutos)”, dijo Huntress. “Cuando el servidor envía un comando de configuración de activación, el implante entra en modo activo con sondeo rápido en un intervalo configurable, por defecto en 150 milisegundos”.

“Después de seis o más fallos de comunicación consecutivos, el RAT vuelve a un intervalo extendido de 900 segundos (15 minutos) para evitar la detección. Cuando se recupera de un único fallo de comunicación, utiliza un intervalo de reconexión de 150 segundos antes de reanudar el funcionamiento normal”.

Si bien el objetivo de ModeloRAT de máquinas unidas a un dominio sugiere que KongTuke está apuntando a entornos empresariales para permitir un acceso más profundo, los usuarios en estaciones de trabajo independientes están sujetos a una secuencia de infección de múltiples etapas separada que termina con el servidor C2 informando “¡¡¡PRUEBA DE CARGA !!!!” responde, sugiriendo que aún puede estar en la fase de prueba.

“La campaña CrashFix de KongTuke muestra cómo los actores de amenazas están evolucionando sus tácticas de ingeniería social”, concluyó la empresa de ciberseguridad. “Al hacerse pasar por un proyecto confiable de código abierto (uBlock Origin Lite), bloquear intencionalmente el navegador del usuario y luego ofrecer una solución falsa, han creado un ciclo de infección que se perpetúa a sí mismo y explota la frustración de los usuarios”.