Los expertos en seguridad han revelado detalles de una campaña activa de malware que explota una vulnerabilidad de descarga de DLL en un binario legítimo vinculado a la biblioteca c-ares de código abierto para eludir los controles de seguridad y distribuir una amplia gama de troyanos y ladrones básicos.

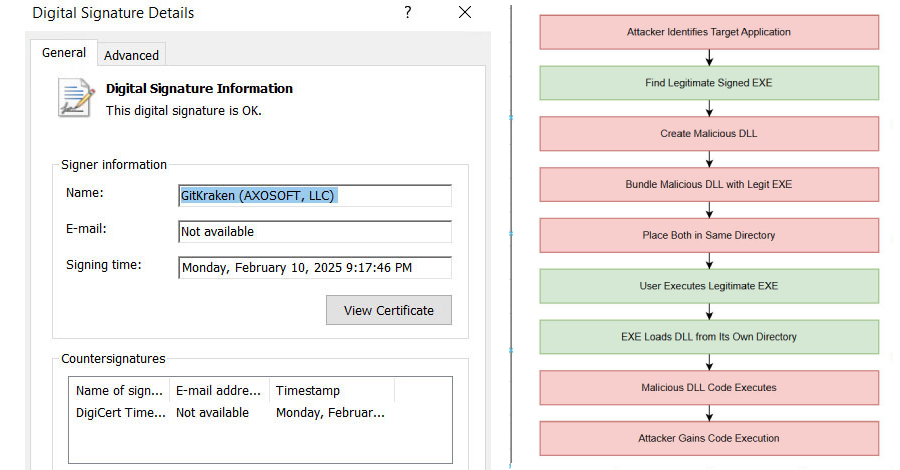

“Los atacantes pueden evadir combinando un libcares-2.dll malicioso con una versión firmada del ahost.exe legítimo (que a menudo cambian de nombre) para ejecutar su código”, dijo Trellix en un informe compartido con The Hacker News. “Esta técnica de descarga de DLL permite que el malware eluda las medidas de seguridad tradicionales basadas en firmas”.

Se observó que la campaña distribuía una amplia gama de malware, incluidos Agent Tesla, CryptBot, Formbook, Lumma Stealer, Vidar Stealer, Remcos RAT, Quasar RAT, DCRat y XWorm.

Los objetivos de la actividad maliciosa incluyen finanzas, adquisiciones, cadena de suministro y empleados administrativos en sectores comerciales e industriales como el petróleo y el gas y la importación y exportación. Los señuelos están escritos en árabe, español, portugués, farsi e inglés, lo que sugiere que los ataques se limitan a una región específica.

El ataque se basa en colocar una versión maliciosa de la DLL en el mismo directorio que el binario vulnerable, aprovechando el hecho de que es vulnerable al secuestro de órdenes de búsqueda, para ejecutar el contenido de la DLL maliciosa en lugar de su contraparte legítima, otorgando así al actor de amenazas capacidades de ejecución de código. El archivo ejecutable utilizado en la campaña, ahost.exe, está firmado por GitKraken y normalmente se distribuye como parte de la aplicación de escritorio GitKraken.

Un análisis del artefacto en VirusTotal muestra que se distribuye bajo docenas de nombres, incluidos “RFQ_NO_04958_LG2049 pdf.exe”, “PO-069709-MQ02959-Order-S103509.exe”, “23RDJANUARY OVERDUE.INV.PDF.exe”, “Sales Agreement”, entre otros. “po-00423-025_pdf.exe” y “Fatura da DHL.exe” indican el uso de temas de solicitud de facturas y cotizaciones (RFQ) para engañar a los usuarios para que los abran.

“Esta campaña de malware destaca la creciente amenaza de ataques de descarga de DLL que explotan utilidades firmadas y confiables como ahost.exe de GitKraken para eludir las medidas de seguridad”, dijo Trellix. “Al aprovechar el software legítimo y abusar del proceso de carga de DLL, los actores de amenazas pueden implementar sigilosamente malware potente como XWorm y DCRat, permitiendo el acceso remoto persistente y el robo de datos”.

La revelación se produce cuando Trellix también informa de un aumento en las estafas de phishing en Facebook que utilizan la técnica de navegador en el navegador (BitB) para simular una pantalla de autenticación de Facebook y engañar a los usuarios desprevenidos para que ingresen sus credenciales de inicio de sesión. Esto funciona creando una ventana emergente falsa en la ventana del navegador legítimo de la víctima utilizando un elemento iframe, lo que hace prácticamente imposible distinguir entre una página de inicio de sesión real y una falsa.

“El ataque a menudo comienza con un correo electrónico de phishing, que puede disfrazarse de comunicación de un bufete de abogados”, afirmó el investigador Mark Joseph Marti. “Este correo electrónico normalmente contiene un aviso legal falso sobre un video infractor y un hipervínculo disfrazado de enlace de inicio de sesión de Facebook”.

Una vez que la víctima hace clic en la URL acortada, se le redirige a un mensaje Meta CAPTCHA falso que le pide que inicie sesión en su cuenta de Facebook. Esto, a su vez, activa una ventana emergente que utiliza el método BitB para mostrar una pantalla de inicio de sesión falsa diseñada para recopilar sus credenciales.

Otras variaciones de la campaña de ingeniería social utilizan correos electrónicos de phishing que afirman infracciones de derechos de autor, advertencias de inicio de sesión inusuales, amenazas de suspensión de cuentas debido a actividades sospechosas o posibles vulnerabilidades de seguridad. Estos mensajes están diseñados para crear una falsa sensación de urgencia y llevar a las víctimas a páginas alojadas en Netlify o Vercel para capturar sus credenciales de inicio de sesión. Hay indicios de que los ataques de phishing pueden haber estado ocurriendo desde julio de 2025.

“Al crear una ventana emergente personalizada y falsa de inicio de sesión en el navegador de la víctima, este método aprovecha la familiaridad del usuario con los flujos de autenticación, haciendo que sea casi imposible detectar visualmente el robo de credenciales”, dijo Trellix. “El cambio clave radica en el abuso de la infraestructura confiable, el uso de servicios legítimos de alojamiento en la nube como Netlify y Vercel, y acortadores de URL para eludir los filtros de seguridad tradicionales y dar a los sitios de phishing una falsa sensación de seguridad”.

Los hallazgos coinciden con el descubrimiento de una campaña de phishing de varias etapas que explota las cargas útiles de Python y los túneles TryCloudflare para distribuir AsyncRAT a través de enlaces de Dropbox que apuntan a archivos ZIP que contienen un archivo de acceso directo a Internet (URL). Los detalles de la campaña fueron documentados por primera vez por Forcepoint X-Labs en febrero de 2025.

“La carga útil original, un archivo Windows Script Host (WSH), fue diseñado para descargar y ejecutar scripts maliciosos adicionales alojados en un servidor WebDAV”, dijo Trend Micro. “Estos scripts facilitaron la descarga de archivos por lotes y otras cargas útiles, garantizando una rutina de infección continua y fluida”.

Un aspecto destacado del ataque es el abuso de las técnicas Living-off-the-Land (LotL) que aprovechan Windows Script Host, PowerShell y utilidades nativas, así como la infraestructura de nivel gratuito de Cloudflare para alojar el servidor WebDAV y evadir la detección.

Los scripts implementados en los dominios TryCloudflare están diseñados para instalar un entorno Python, establecer persistencia a través de scripts de la carpeta de inicio de Windows e inyectar el código shell AsyncRAT en un proceso explorer.exe. Al mismo tiempo, se muestra a la víctima un PDF engañoso como mecanismo de distracción, haciéndole creer que se ha accedido a un documento legítimo.

“La campaña AsyncRAT analizada en este informe demuestra la creciente sofisticación de los actores de amenazas a la hora de abusar de servicios legítimos y herramientas de código abierto para evadir la detección y establecer un acceso remoto persistente”, afirmó Trend Micro. “Al utilizar scripts basados en Python y abusar de la infraestructura de nivel gratuito de Cloudflare para alojar cargas útiles maliciosas, los atacantes pudieron disfrazar con éxito sus actividades bajo dominios confiables, evitando así los controles de seguridad tradicionales”.