- Una investigación que analiza 4.700 sitios web líderes muestra que el 64% de las aplicaciones de terceros ahora acceden a datos confidenciales sin una justificación comercial, frente al 51% en 2024.

- La actividad maliciosa en el sector gubernamental aumentó del 2% al 12,9%, mientras que uno de cada siete sitios web educativos tiene un compromiso activo.

- Infractores específicos: Google Tag Manager (8% de las infracciones), Shopify (5%), Facebook Pixel (4%).

Descargue el análisis completo de 43 páginas →

TL;DR

El estudio de 2026 revela una discrepancia crítica: si bien el 81% de los líderes de seguridad identifican los ataques web como una prioridad máxima, solo el 39% ha implementado soluciones para detener la propagación.

La investigación del año pasado encontró que el 51% tenía acceso no autorizado. Este año es del 64% y la tendencia va al alza en las infraestructuras públicas.

¿Qué es la presencia web?

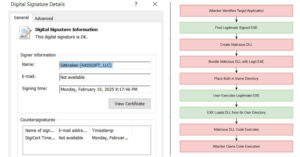

Gartner acuñó “Web Exposure Management” para describir los riesgos de seguridad que plantean las aplicaciones de terceros: análisis, píxeles de marketing, CDN y herramientas de pago. Cada conexión amplía su superficie de ataque; El compromiso de un único proveedor puede desencadenar una filtración masiva de datos al inyectar código para recopilar credenciales o desviar pagos.

Este riesgo se ve agravado por una brecha de gobernanza donde los equipos digitales o de marketing implementan aplicaciones sin supervisión de TI. El resultado es una mala configuración crónica en la que a las aplicaciones con permisos excesivos se les concede acceso a campos de datos confidenciales que no necesitan funcionalmente.

Esta investigación analiza exactamente qué datos tocan estas aplicaciones de terceros y si existe una razón comercial legítima para hacerlo.

metodología

Durante un período de 12 meses (que finaliza en noviembre de 2025), Reflectiz analizó 4700 sitios web líderes utilizando su sistema patentado de calificación de exposición. Analiza la gran cantidad de puntos de datos que recopila al escanear millones de sitios web observando cada factor de riesgo en contexto, sumándolos para crear un nivel de riesgo general y expresándolo como una calificación simple de la A a la F. Los resultados se complementaron con una encuesta realizada a más de 120 líderes de seguridad en los sectores de atención médica, finanzas y comercio minorista.

La crisis del acceso injusto

El informe destaca una creciente brecha de gobernanza llamada “acceso injustificado”: casos en los que herramientas de terceros obtienen acceso a datos confidenciales sin una necesidad comercial demostrada.

El acceso se marca cuando un script de terceros cumple cualquiera de estos criterios:

- Función irrelevante: Leer datos que no son necesarios para su tarea (por ejemplo, cuando un chatbot accede a los campos de pago).

- Presencia de retorno de la inversión cero: Manténgase activo en sitios de alto riesgo incluso después de que no se haya producido ninguna transferencia de datos durante más de 90 días.

- Despliegue en la sombra: Infiltración a través de administradores de etiquetas sin supervisión de seguridad o alcance de “privilegios mínimos”.

- Permisos excesivos: Usar “acceso DOM completo” para buscar páginas enteras en lugar de elementos restringidos.

“Las organizaciones otorgan acceso a datos confidenciales de forma predeterminada, no por excepción”. Esta tendencia es más evidente en el entretenimiento y el comercio minorista en línea, donde las presiones de marketing a menudo tienen prioridad sobre las autorizaciones de seguridad.

El estudio identifica herramientas específicas que impulsan esta exposición:

- Administrador de etiquetas de Google: Representa el 8% de todo el acceso no autorizado a datos confidenciales.

- Shopificar: 5% de acceso no autorizado.

- Píxel de Facebook: En el 4 % de las implementaciones analizadas, se descubrió que el píxel tenía demasiados permisos y capturaba campos de entrada confidenciales que no eran necesarios para el seguimiento de funciones.

Esta brecha de gobernanza no es teórica. Una encuesta reciente realizada a más de 120 tomadores de decisiones de seguridad en los sectores de atención médica, finanzas y comercio minorista encontró que el 24 % de las organizaciones dependen únicamente de herramientas de seguridad generales como WAF, lo que las hace vulnerables a los riesgos específicos de terceros identificados en este estudio. Otro 34% todavía está evaluando soluciones dedicadas, lo que significa que el 58% de las organizaciones cuentan con defensas adecuadas a pesar de ser conscientes de la amenaza.

Infraestructuras críticas bajo asedio

Si bien las estadísticas muestran un aumento masivo de las violaciones gubernamentales y educativas, la causado es más financiero que técnico.

- Sector Gobierno: La actividad maliciosa se disparó del 2% al 12,9%.

- Sector educativo: los signos de sitios web comprometidos se cuadriplicaron hasta el 14,3% (1 de cada 7 sitios web)

- Sector asegurador: Por el contrario, este sector redujo la actividad maliciosa en un 60%, cayendo a sólo el 1,3%.

Las instituciones con presupuesto limitado están perdiendo la batalla de la cadena de suministro. Los sectores privados con presupuestos de mejor gobernanza estabilizan su entorno.

Los encuestados lo confirmaron: el 34% citó las restricciones presupuestarias como el principal obstáculo, mientras que el 31% citó la escasez de mano de obra, una combinación que está afectando especialmente a las instituciones públicas.

La brecha entre conciencia y acción

Los resultados de la encuesta a líderes de seguridad revelan una disfunción organizacional:

- El 81% dice que los ataques web son una prioridad → Sólo el 39% proporcionó soluciones

- El 61% todavía califica o utiliza herramientas inadecuadas. → A pesar del 51% → 64% de aumento injustificado del acceso

- Principales obstáculos: Presupuesto (34%), regulación (32%), personal (31%)

Resultado: La conciencia sin acción conduce a una gran vulnerabilidad. La brecha de 42 puntos explica por qué el acceso no autorizado ha aumentado un 25% año tras año.

El factor del departamento de marketing.

Un factor clave de este riesgo es la “huella de marketing”. La investigación encontró que los departamentos de marketing y digitales son ahora responsables del 43% de todos los riesgos de terceros, mientras que TI solo representa el 19%.

El informe encontró que el 47% de las aplicaciones que se ejecutan en marcos de pago no tienen justificación comercial. Los equipos de marketing suelen implementar herramientas de conversión en estos entornos sensibles sin darse cuenta del impacto.

Los equipos de seguridad son conscientes de esta amenaza: el 20% de los encuestados en la encuesta a profesionales estaban Las tres principales preocupaciones incluyen ataques a la cadena de suministro y vulnerabilidades en scripts de terceros. Pero la estructura organizacional que evitaría estos riesgos (monitoreo constante de las implementaciones por parte de terceros) todavía falta en la mayoría de las organizaciones.

Cómo una violación de píxeles podría avergonzar a Polyfill.io

Con una ubicuidad del 53,2%, el píxel de Facebook es un punto único sistémico de falla. El riesgo no reside en la herramienta, sino en los permisos no administrados: el “acceso DOM completo” y la “concordancia avanzada automática” convierten los píxeles de marketing en raspadores de datos no deseados.

El precedente: Un compromiso sería cinco veces mayor que el ataque Polyfill.io en 2024, y al mismo tiempo expondría datos en la mitad de la gran web. Polyfill afectó a 100.000 sitios web durante un período de semanas; La penetración del 53,2 por ciento del píxel de Facebook significa que más de 2,5 millones de sitios web se ven instantáneamente comprometidos.

La solución: Entrega contextual. Restrinja los píxeles en las páginas de destino para lograr el retorno de la inversión (ROI), pero exclúyalos estrictamente de los marcos de pago y de credenciales si no tienen una justificación comercial.

¿Qué pasa con los píxeles de TikTok y otros rastreadores? Descargue el informe completo para obtener más información >>

Indicadores técnicos de compensaciones

Por primera vez, esta investigación identifica señales técnicas que predicen sitios web comprometidos.

Los sitios web comprometidos no siempre utilizan aplicaciones maliciosas; se caracterizan por tener configuraciones “más ruidosas”.

Criterios de detección automatizados:

- Dominios registrados recientemente: Los dominios registrados en los últimos 6 meses tienen 3,8 veces más probabilidades de aparecer en sitios web comprometidos.

- Conexiones externas: Los sitios web comprometidos se conectan a 2,7 veces más dominios externos (100 frente a 36).

- Contenido mixto: El 63% de los sitios web comprometidos mezclan protocolos HTTPS/HTTP.

Puntos de referencia para líderes de seguridad

De los 4.700 sitios web analizados, 429 mostraron buenos resultados en materia de seguridad. Estas organizaciones demuestran que la funcionalidad y la seguridad pueden coexistir:

- Ticketweb.es: Único sitio web que cumple con los 8 puntos de referencia (grado A+)

- GitHub, PayPal, Universidad de Yale: Cumplimiento de 7 benchmarks (grado A)

Los 8 puntos de referencia de seguridad: líderes versus promedio

Los puntos de referencia a continuación representan objetivos alcanzables basados en el desempeño del mundo real, no en ideales teóricos. Los ejecutivos mantienen ≤8 aplicaciones de terceros, mientras que las empresas promedio luchan con entre 15 y 25. La diferencia no está en los recursos sino en la gobernanza. A continuación se explica cómo comparar las ocho métricas:

Tres victorias rápidas para priorizar

1. Seguimiento de auditoría

Inventario de cada píxel/rastreador:

- Identificar el propietario y la justificación del negocio.

- Eliminar herramientas que no puedan justificar el acceso a datos

Correcciones prioritarias:

- Píxel de Facebook: deshabilite la “Coincidencia avanzada automática” en páginas PII

- Google Tag Manager: compruebe que no se esté accediendo a la página de pago

- Shopify: comprobar los permisos de la aplicación

2. Implementar monitoreo automatizado

Proporcionar supervisión del tiempo de ejecución para:

- Detección de acceso a campos sensibles (tarjetas, SSN, credenciales)

- Alertas en tiempo real para recolección no autorizada

- Enjuiciamiento de violaciones del CSP

3. Eliminar la brecha entre marketing y TI

Revisión conjunta de CISO y CMO:

- Herramientas de marketing en marcos de pago.

- Determinar el alcance del píxel de Facebook (usar listas de permitidos/excluidos)

- ROI del rastreador versus riesgo de seguridad

Descargue el informe completo

Obtenga el análisis completo de 43 páginas que incluye:

✅ Desglose de riesgos por sector

✅ Lista completa de aplicaciones de terceros de alto riesgo

✅ Análisis de tendencias año tras año

✅ Mejores prácticas para administradores de seguridad

Descargue el informe completo aquí