Investigadores de ciberseguridad han revelado detalles de un marco de malware rico en funciones y previamente indocumentado cuyo nombre en código Enlace vacío Está diseñado específicamente para un acceso sigiloso a largo plazo a entornos de nube basados en Linux.

Según un nuevo informe de Check Point Research, el marco de malware de Linux nativo de la nube incluye una gama de cargadores personalizados, implantes, rootkits y complementos modulares que permiten a sus operadores expandir o cambiar sus capacidades con el tiempo, así como pivotar a medida que cambian los objetivos. Fue descubierto por primera vez en diciembre de 2025.

“El marco incluye múltiples funciones y módulos centrados en la nube y está diseñado para operar de manera confiable durante períodos prolongados en entornos de nube y contenedores”, dijo la firma de ciberseguridad en un análisis publicado hoy. “La arquitectura de VoidLink es extremadamente flexible y altamente modular, basada en una API de complemento personalizada que parece estar inspirada en el enfoque Beacon Object Files (BOF) de Cobalt Strike. Esta API se utiliza en más de 30 módulos de complemento disponibles listos para usar”.

Los hallazgos reflejan un cambio en el enfoque de los actores de amenazas de los sistemas Windows a los sistemas Linux, que han surgido como la base de los servicios en la nube y las operaciones críticas. VoidLink se mantiene y desarrolla activamente y se cree que es obra de actores de amenazas vinculados a China.

El kit de herramientas es un implante de nube escrito en el lenguaje de programación Zig que puede detectar los principales entornos de nube, a saber, Amazon Web Services (AWS), Google Cloud, Microsoft Azure, Alibaba y Tencent, y ajustar su comportamiento cuando detecta que se está ejecutando en un contenedor Docker o un pod de Kubernetes. También puede recopilar credenciales asociadas con entornos de nube y sistemas populares de control de versiones de código fuente como Git.

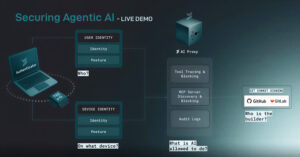

|

| Descripción general de alto nivel de VoidLink |

El objetivo de estos servicios es una indicación de que VoidLink probablemente apunta a desarrolladores de software, ya sea con la intención de robar datos confidenciales o utilizar el acceso para lanzar ataques a la cadena de suministro.

Algunas de sus otras características se enumeran a continuación:

- Funciones similares a rootkit que utilizan LD_PRELOAD, Loadable Kernel Module (LKM) y eBPF para ocultar sus procesos según la versión del kernel de Linux.

- Un sistema de complementos en memoria para ampliar la funcionalidad

- Soporte para varios canales de comando y control (C2), como HTTP/HTTPS, WebSocket, ICMP y túnel DNS

- Forme una red peer-to-peer (P2P) o de malla entre hosts comprometidos

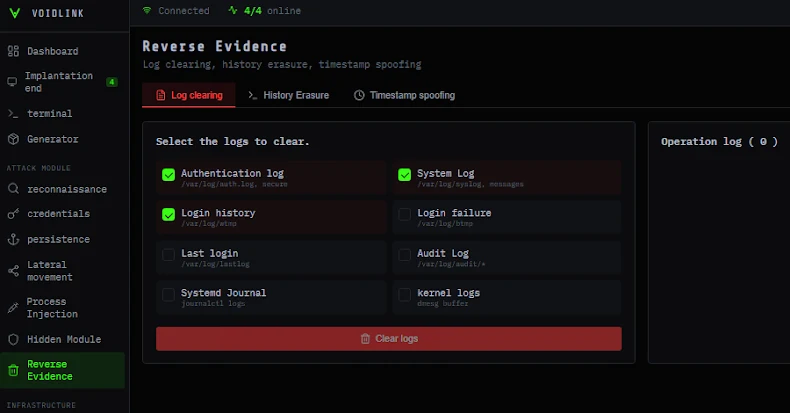

Un panel chino basado en la web que permite a los atacantes controlar remotamente el implante, crear versiones personalizadas sobre la marcha, administrar archivos, tareas y complementos, y llevar a cabo diferentes fases del ciclo de ataque, desde el reconocimiento y la persistencia hasta el movimiento lateral y la evasión defensiva, borrando rastros de actividad maliciosa.

|

| Panel de creación para crear versiones personalizadas de VoidLink |

VoidLink admite 37 complementos que cubren análisis forense, reconocimiento, contenedores, escalada de privilegios, movimiento lateral y otros, convirtiéndolo en un marco completo de post-explotación.

- Antiforense para eliminar o editar registros e historial de shell en función de palabras clave y archivos de marca de tiempo para evitar el análisis.

- Nube para facilitar el descubrimiento de Kubernetes y Docker y la escalada de privilegios, escapes de contenedores e investigaciones de configuraciones incorrectas

- Recolección de credenciales para recopilar credenciales y secretos, incluidas claves SSH, credenciales de Git, material de contraseña local, credenciales del navegador y cookies, tokens y claves API.

- Movimiento lateral para propagarse lateralmente usando un gusano basado en SSH

- Persistencia, para respaldar el establecimiento de persistencia a través del abuso de enlazadores dinámicos, trabajos cron y servicios del sistema.

- Reconocimiento para recopilar información detallada del sistema y del entorno.

Al describirlo como “impresionante” y “mucho más avanzado que el típico malware de Linux”, Check Point dijo que VoidLink presenta un componente central Orchestrator que maneja las comunicaciones C2 y la ejecución de tareas.

También incluye una variedad de funciones antianálisis para evadir la detección. No sólo marca varios depuradores y herramientas de monitoreo, sino que también puede eliminarse a sí mismo si se detectan signos de manipulación. También tiene una opción de código de modificación automática que puede descifrar áreas de código protegidas en tiempo de ejecución y cifrarlas cuando no están en uso, sin pasar por los escáneres de memoria en tiempo de ejecución.

Además, el marco de malware enumera los productos de seguridad instalados y las medidas de refuerzo en el host comprometido para calcular una puntuación de riesgo y determinar una estrategia de evasión integral. Esto puede significar, por ejemplo, ralentizar los escaneos de puertos y mejorar el control en entornos de alto riesgo.

“Los desarrolladores demuestran un alto nivel de experiencia técnica y dominan múltiples lenguajes de programación, incluidos Go, Zig, C y marcos modernos como React”, dijo Check Point. “Además, el atacante tiene un amplio conocimiento de los complejos componentes internos del sistema operativo, lo que permite el desarrollo de soluciones avanzadas y complejas”.

“VoidLink tiene como objetivo automatizar la evasión tanto como sea posible, perfilando un entorno y seleccionando la estrategia más adecuada para la implementación dentro de él. Ampliado por la elaboración del modo kernel y un vasto ecosistema de complementos, VoidLink permite a sus operadores moverse a través de entornos de nube y ecosistemas de contenedores con sigilo adaptativo”.