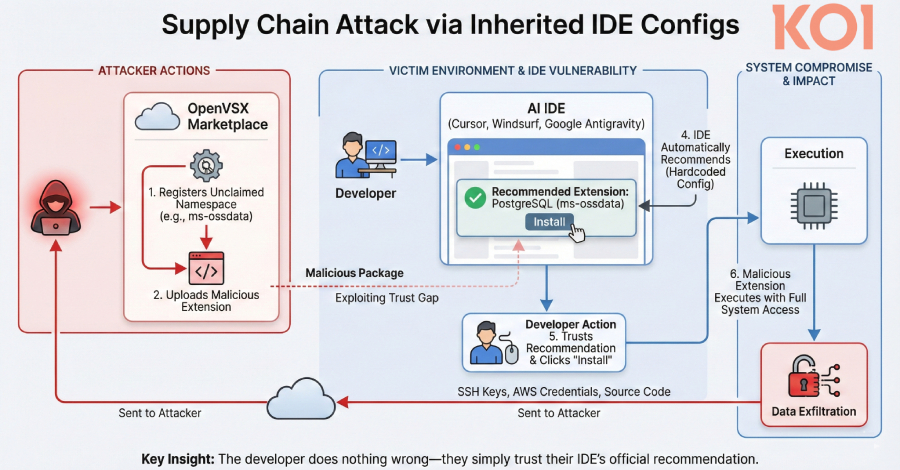

Se ha descubierto que las bifurcaciones populares de Microsoft Visual Studio Code (VS Code) basadas en inteligencia artificial (AI), como Cursor, Windsurf, Google Antigravity y Trae, recomiendan extensiones que no están presentes en el registro Open VSX, lo que podría plantear riesgos para la cadena de suministro si los actores malintencionados lanzan paquetes maliciosos con estos nombres.

El problema, según Koi, es que estos entornos de desarrollo integrados (IDE) heredan la lista de extensiones recomendadas oficialmente del Extensions Marketplace de Microsoft. Estas extensiones no están presentes en Open VSX.

Las recomendaciones de extensión de VS Code pueden tomar dos formas diferentes: basadas en archivos, que aparecen como notificaciones cuando los usuarios abren un archivo en ciertos formatos, o basadas en software, que se sugieren cuando ciertos programas ya están instalados en el host.

“El problema: estas extensiones recomendadas no estaban disponibles en Open VSX”, dijo el investigador de seguridad de Koi, Oren Yomtov. “Los espacios de nombres no estaban reclamados. Cualquiera podía registrarlos y cargar lo que quisiera”.

En otras palabras, un atacante podría aprovechar la falta de estas extensiones de VS Code y el hecho de que los IDE impulsados por IA son bifurcaciones de VS Code para cargar una extensión maliciosa en el registro Open VSX, como ms-ossdata.vscode-postgresql.

Por lo tanto, cada vez que un desarrollador con PostgreSQL instalado abre uno de los IDE mencionados anteriormente y ve el mensaje “Recomendado: Extensión PostgreSQL”, un simple proceso de instalación es suficiente para que se implemente la extensión maliciosa en su sistema.

Este simple acto de confianza puede tener graves consecuencias y potencialmente conducir al robo de datos confidenciales, incluidas credenciales, secretos y código fuente. Koi dijo que su extensión PostgreSQL de marcador de posición ha atraído hasta 500 instalaciones, lo que sugiere que los desarrolladores la están descargando simplemente porque el IDE lo sugirió como recomendación.

A continuación se enumeran los nombres de algunas extensiones reclamadas por Koi con un comodín:

- ms-ossdata.vscode-postgresql

- ms-azure-devops.azure-pipelines

- msazurermtools.azurerm-vscode-tools

- usqlextpublisher.usql-vscode-ext

- pastel-build.cake-vscode

- comando pkosta2005.heroku

En respuesta a una divulgación responsable, Cursor y Google han proporcionado soluciones para solucionar el problema. Desde entonces, la Fundación Eclipse, que supervisa Open VSX, eliminó a los contribuyentes no oficiales y aplicó protecciones más amplias a nivel de registro.

A medida que los actores de amenazas se centran cada vez más en explotar las vulnerabilidades en los mercados de extensiones y repositorios de código abierto, es importante que los desarrolladores tengan cuidado antes de descargar paquetes o aprobar instalaciones verificando que provengan de un editor confiable.